BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%¿Alguna vez has tenido la experiencia de enviar una suma de dinero a una cuenta y desaparecer? Es posible que haya sido envenenado por el "carroñero". Estamos para ayudarte a salir de la crisis.

Si le roban su clave privada, el perpetrador generalmente organizará un programa de "búsqueda" para monitorear su cuenta y luego esperará la oportunidad de comerse los activos en su cuenta, ya sea que deposite ETH u otros tokens en esta cuenta, o recibió un Airdrop, o algo por el estilo.

Este artículo describe cómo el "buscador" se come los activos de los usuarios y proporciona tres métodos para recuperar fondos (como depósitos) que no se han consumido.

Recientemente, hemos visto muchos usuarios que fingen ser administradores de grupos de Telegram y luego ofrecen "ayuda" a los usuarios en los canales principales de estos grupos legítimos (aunque no son administradores reales, están copiando el perfil del administrador real). , solo cambió ligeramente el nombre de usuario). Los administradores falsos a menudo usan lenguaje profesional para confundir a los usuarios, compartiendo enlaces a usuarios que parecen ser sitios web legítimos (debido a la promoción de la marca). Estos sitios solicitan a los usuarios claves privadas o frases iniciales.

Luego, sus tokens desaparecen y hay "carroñeros" que comienzan a monitorear su cuenta.

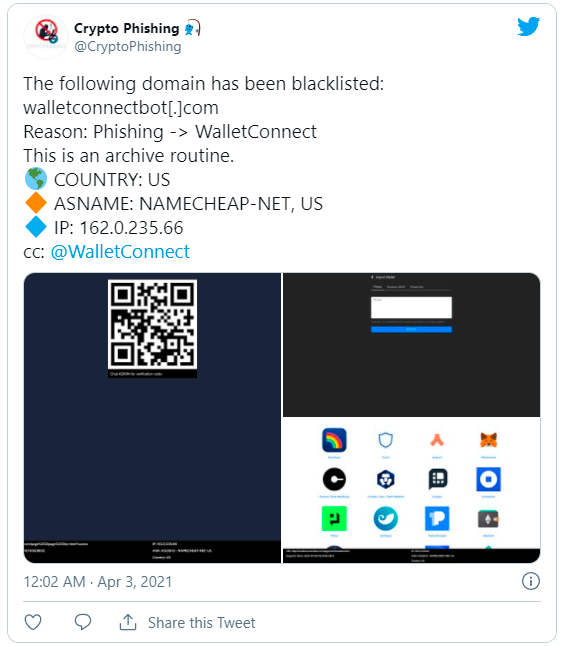

Este es un ejemplo de un sitio de phishing:

Un "scavenger" es una pieza de código que monitorea la cadena de bloques (incluido el grupo de transacciones, que técnicamente está fuera de la cadena). Tiene una velocidad de reacción más rápida que los humanos y está programado para firmar transacciones específicas que cumplen con las reglas.

Es decir, el "carroñero" no puede verlo, no sabe que está mirando su dirección en un explorador de cadena de bloques o "conectando" su dirección a la interfaz de usuario de una dApp. Solo ve su actividad cuando firma una transacción y la transmite a la red.

"Scavenger" y las estafas de phishing que lo utilizan han evolucionado con el tiempo.

Un tipo de estafa que fue muy popular en 2017 se aprovechó de los tokens que tenían una función de bloqueo [es decir, la incapacidad de llamar a transfer() con éxito] y un feed de precios. Dave Appleton publicó una publicación exponiendo este tipo de estafa.

En este tipo de estafa, los estafadores primero adquirirán los tokens que se pueden bloquear, pero el explorador de bloques aún proporcionará el precio de dichos tokens [el más popular de los cuales es Minerum (MNE)]. Luego, el estafador (simulará no ser intencional) publicará la clave privada de la dirección donde se almacenan dichos tokens y atraerá a la víctima para que tome los tokens en la dirección. Para retirar tokens, la víctima transferirá ETH a esta dirección como tarifa de gas. Sin embargo, los ladrones han organizado durante mucho tiempo un "carroñero" para transferir el ETH transferido por la víctima a su propia cuenta a la velocidad del rayo. En teoría, los tokens bloqueados se consideran inútiles, por lo que los estafadores intentan recuperar parte del valor bloqueado de los usuarios codiciosos desprevenidos.

Hoy en día, las direcciones pirateadas se han utilizado ampliamente para colocar "buscadores" básicos de ETH. También hay sindicatos de estafadores que adoptan "carroñeros" lógicamente más avanzados que comerán tokens ERC 20 según el precio.

Hace algún tiempo, investigué sobre una dirección pirateada y descubrí que estos "carroñeros" continúan evolucionando:

1) A los "carroñeros" les gusta comer activos de alto valor, incluso si eso significa más tarifas de transacción.

2) "Scavenger" utilizará todos los ETH disponibles para robar el mayor valor posible, y su transacción tiene una alta probabilidad de ganar en el mismo instante.

3) "Scavenger" tiene un motor coincidente que empareja su token nativo con tokens prometidos (es decir, xKNCa = KNC) para obtener una fuente de precios para los tokens prometidos.

4) El "scavenger" tiene su propio contador de nonce interno y reinicia periódicamente el nonce a la salida de eth.getTransactionCount() si su nonce más alto no ha sido confirmado (o descartado/reemplazado) durante un período de tiempo.

5) Podemos ver a través de algunas actividades en la cadena que si un activo de alto valor se convierte en presa a los ojos del "carroñero", el "carroñero" incluso transferirá algo de ETH a la cuenta correspondiente como tarifa de gas, de modo que los Activos se transfieren fuera de la cuenta.

6) Algunos "buscadores" establecerán un umbral mínimo para el valor de los activos. "Scavenger" no comerá activos por debajo de este umbral. Esto significa que es posible que no sepa que hay "buscadores" en su cuenta. Piensa cuidadosamente.

Dado que escribimos por primera vez sobre "scavenger" en 2017, el "scavenger" de hoy ya no es lo que solía ser, ya que ayuda a los operadores a maximizar sus ganancias y maximizar las pérdidas de sus víctimas.

En primer lugar, usted, como ser humano, no es más rápido que el código, por lo que nuestra solución implicará código. Aquí hay algunas opciones diferentes para usted, aunque no hay garantía de que sean 100% efectivas, pero siempre hay una que funcionará para usted.

Debe crear una lista de monedas que desea salvar (en orden de prioridad) para que pueda planificar fácilmente. Esta lista debe incluir lo siguiente:

Dirección de contrato de token

Si el token se ha utilizado para el compromiso (si hay un límite de tiempo para desbloquearlo)

Se pueden transferir tokens

Valor del token (determinado por el juicio subjetivo del usuario o el valor en USD para la priorización)

Lo más importante es que debe ser metódico para ejecutar el programa de manera rápida y eficiente. Tal como dice el famoso dicho: "Todo está avisado y nada está avisado".

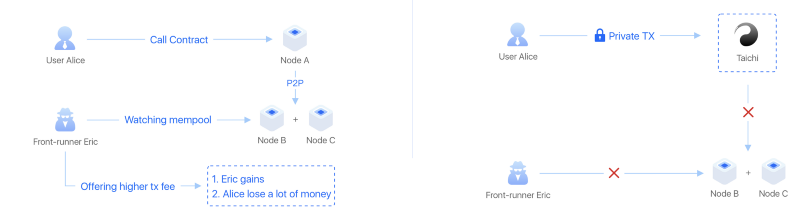

El "scavenger" funciona monitoreando las transacciones en el grupo de transacciones en busca de transferencias a direcciones "presa". De esta forma, el "buscador" puede firmar otra transacción y transmitir la transacción antes de que se confirme la transacción, tomando así los fondos transferidos.

Taichi Network le permite enviar transacciones firmadas directamente a los mineros (es decir, Spark Pool) sin transmitirlas al grupo de transacciones público. Esto significa que sus operaciones entrarán en el punto ciego del "carroñero" y no serán reemplazadas por el robot "carroñero" (al menos en mi experiencia).

El método específico es prefirmar todas sus transacciones en orden inmediato y enviarlas a Taiji Network mediante programación. La mayoría de los "buscadores" solo monitorean el grupo de transacciones públicas para las transacciones de Ethereum que esperan ser incluidas, y no llaman a eth_getBalance para cada bloque nuevo (esto es para ahorrar ciclos de CPU y llamadas RPC). En otras palabras, el "carroñero" no puede ver el ETH enviado a la cuenta "presa" a través del grupo de transacciones privadas y no se lo comerá.

Debe hacer algunos cálculos para asegurarse de que el ETH enviado a la cuenta como tarifa de gas se pueda utilizar por completo para cada transacción firmada. Si sus cálculos son precisos, "Scavenger" puede perder el comienzo temprano. (Por lo general, establecería de forma predeterminada la tarifa del gas un poco por ciento más alta que el valor de referencia "Rápido" en GasNow para aumentar la probabilidad de que la transacción se incluya en el siguiente bloque).

Puede usar MyCrypto sin conexión para generar firmas de transacciones y enviarlas a la red de Taichi cuando esté listo, o escribir código usando ethers.js (u otra base de código) para crear transacciones firmadas.

Este método es similar al uso de Tai Chi Network. Podemos usar un contrato inteligente para transferir ETH a una cuenta sin exponer esta transacción en el grupo de transacciones públicas. Para hacer esto, podemos implementar el contrato inteligente a través de una dirección segura y enviar ETH a la dirección pirateada a través de su constructor (esto sería una transacción interna).

Al implementar este contrato, podemos enviar ETH y una cadena de direcciones pirateadas como argumentos al constructor. El contrato se crea y se autodestruye en la misma transacción. Entre ellos, selfdestruct() significa que eliminaremos el estado de la cadena de bloques de este contrato (por lo que este contrato es único) y enviaremos ETH a la dirección pirateada en la misma transacción.

Tenga en cuenta que si bien este método funciona, tiene un costo adicional ya que estamos haciendo más que simplemente transferir ETH de una cuenta a otra. Este método requiere un costo de alrededor de 70.000 de gas. Cuando los precios de la gasolina son altos, el costo de la gasolina por sí solo es tan alto como 0.0112 ETH.

A continuación, transmitiremos la transacción prefirmada desde la dirección pirateada a través de la red de Taichi (los nodos públicos también se pueden usar aquí, configure el saldo total de ETH en la cuenta como tarifa de gas, para que no se aproveche del "carroñero" (Al menos trate de reducir esta posibilidad), porque en este caso, el "carroñero" debe enviar más ETH a la cuenta pirateada para ganar la subasta de la tarifa de gas).

En términos generales, debemos pagar ETH para colocar la transacción en la cadena (porque el remitente de la transacción paga la tarifa de transacción). Sin embargo, con Flashbots, podemos obtener transacciones de cuentas externas en cadena sin pagar tarifas de gas (es decir, tarifas de transacción), simplemente "sobornando" al minero con fondos de otra cuenta. En otras palabras, no necesitamos transferir una suma de ETH a la dirección pirateada como tarifa de manejo para retirar los tokens de esta dirección. Así es, eso es todo!

Este esquema requiere el uso de dos cuentas: la cuenta pirateada y la cuenta utilizada para sobornar a los mineros.

El equipo de Flashbots ha lanzado un proyecto llamado Flashbots/searcher-sponsored-tx, que describe la lógica de cómo obtener transacciones en cadena a través de este esquema.

Usaremos fondos de otra cuenta para pagar las tarifas de transacción, por lo que no es necesario ETH en la cuenta pirateada. De hecho, desearíamos que no hubiera ETH en la cuenta pirateada, después de todo, lo último que queremos es que el estafador/"buscador" se dé cuenta de que queremos retirar fondos y usar el ETH original en la cuenta para ejecutarnos.

Para asegurarse de que no haya ETH en la cuenta pirateada, recomendamos ejecutar un bot quemador.

Por lo general, recomendamos ejecutar burner-bot en más de una máquina y usar un nodo RPC diferente para cada instancia. Por ejemplo, use Infura para ejecutar un quemador localmente y otro proveedor como Quiknode para ejecutar un quemador en un servidor remoto. Esto permite la redundancia en caso de problemas como una alta latencia de red o fallas de nodos (por ejemplo, limitación de velocidad, problemas de sincronización, etc.).

El código en Flashbots/searcher-sponsored-tx debe modificarse de acuerdo con sus necesidades específicas, pero aquí hay un motor que puede ayudarlo a guardar tokens en direcciones pirateadas. El motor de Flashbots es muy flexible y puede admitir una sola llamada transfer() o llamadas unstake() y transfer().

Si no conoce el código, también puede probar la interfaz de usuario funcional de Flashbots proporcionada por el sitio web @kendricktan/flashbots.tools: https://flashbots.tools/.

La mejor medida preventiva es, por supuesto, proteger su dirección de ser pirateada por "carroñeros", por lo que no necesita luchar contra el ingenio con los "carroñeros".

En los últimos años, hemos visto lo contrario en algunas interfaces de usuario de aplicaciones, lo que permite a los usuarios utilizar información confidencial sin procesar en la interfaz de dapp. Esta es una práctica muy insegura y no debe fomentarse.

Nunca ingrese su información confidencial original (clave privada, archivo de almacenamiento de claves y frase semilla) en un dispositivo conectado a Internet o en cualquier página web.

Recomendamos usar una billetera de hardware para garantizar que las claves privadas se almacenen en un dispositivo separado; si usa MetaMask para interactuar con dApps, MetaMask lanzó recientemente una actualización que permite a los usuarios usar múltiples direcciones de billetera de hardware.

Tags:

El artículo es una contribución de Biquan Beiming, columnista de Jinse Finance and Economics, y sus comentarios solo representan sus puntos de vista personales.

MetaMask es la herramienta de billetera más utilizada por todos los usuarios de Defi. El 28 de abril, los usuarios activos mensuales de MetaMask alcanzaron los 5 millones. En octubre de 2020.

El precio de Bitcoin ha caído en los últimos días, pasando de máximos de más de $60 000 a menos de $50 000. Sin embargo, según PlanB, un conocido analista de criptomonedas.

¿Alguna vez has tenido la experiencia de enviar una suma de dinero a una cuenta y desaparecer? Es posible que haya sido envenenado por el "carroñero". Estamos para ayudarte a salir de la crisis.

El autor es Barnabé Monnot, científico del Robust Incentives Group, un brazo de la Fundación Ethereum. Un gran número de fotografías aseguran la amabilidad del artículo.

El intercambio descentralizado de Uniswap estableció un nuevo récord de volumen semanal el martes.

El 14 de abril, Coinbase, actualmente el mayor intercambio de criptomonedas compatible en los Estados Unidos, está a punto de aterrizar en el mercado Nasdaq.