BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

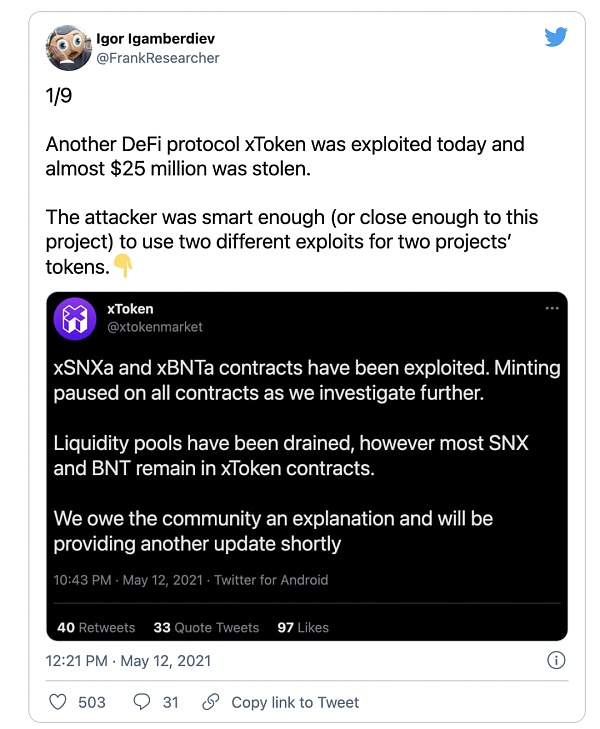

XRP/USD-2.16%El 13 de mayo, hora de Beijing, el equipo de tecnología de seguridad de CertiK descubrió que la plataforma de estrategia de liquidez y compromiso de DeFi xToken fue atacada, y el grupo xBNTaBancor y el grupo xSNXaBalancer se agotaron de inmediato, lo que provocó una pérdida de casi 25 millones de dólares estadounidenses.

Con menos de la mitad de mayo, se robaron alrededor de $ 85 millones de este ataque, combinado con otros ataques ya en mayo.

Los errores clave descubiertos por el equipo de seguridad de CertiK en 2020 se dividen en tres categorías: errores lógicos, préstamos rápidos y fraude de parte del proyecto.

Parte de este incidente puede considerarse como un ataque de préstamo flash no "típico".

Los préstamos flash se pueden utilizar para préstamos sin proporcionar ninguna garantía. Por supuesto, todas las operaciones deben completarse dentro de un bloque de transacciones.

Los desarrolladores pueden tomar prestado y tomar prestado de protocolos como Aave o dYdX con la condición de que la liquidez se devuelva al grupo antes de que se cierre la transacción.

Si los fondos no se devuelven a tiempo, la transacción se revertirá, manteniendo el fondo de reserva seguro.

Los préstamos flash tienen múltiples funciones y casos de uso, pero la mayoría de los préstamos flash que hemos visto hasta ahora se utilizan para transacciones de arbitraje. la

El método de uso malicioso es atacar algunos otros protocolos DeFi o manipular el precio de la máquina del oráculo de precios; esto es exactamente lo que le sucedió a xToken esta vez.

Investigador de Frank tuitea para explicar cómo ocurrió el ataque

El fiscal general de Nueva Jersey, Gurbir Grewal, quien ha estado involucrado en acciones relacionadas con criptomonedas, se desempeñará como jefe de cumplimiento de la SEC: Jinse Finance informa que el fiscal general de Nueva Jersey, Gurbir Grewal, se unirá a la Comisión de Bolsa y Valores de EE. UU. (SEC) como jefe de cumplimiento. Se informa que durante su mandato en Nueva Jersey, Grewal tomó una serie de acciones relacionadas con el cifrado. Estos incluyen medidas de cumplimiento como parte de la Operación Cryptosweep más amplia. [2021/6/30 0:15:32]

1. Los piratas informáticos utilizaron préstamos rápidos para prestar alrededor de 61 800 ETH en dYdX.

2. Deposite 10 000 ETH en Aave para prestar 564 000 SNX y luego intercambie 5500 ETH por aproximadamente 700 000 SNX a través de SushiSwap.

Posteriormente, se vendieron 1,2 millones de SNX en Uniswap v2 y se obtuvieron 818ETH, lo que redujo considerablemente el precio de SNX.

3. Después de que se redujera el precio, el atacante acuñó 1200 millones de xSNXa con solo 0,12 ETH.

Esto se debe a que el protocolo compra SNX y acuña xSNXa a través del oráculo de precios de Kyber, que hace referencia a los precios de Uniswap v2.

4. Sin embargo, en el protocolo Balancer, el precio de xSNXa sigue siendo el precio original, lo que permite al atacante intercambiar 105 millones de xSNX por 414 ETH.

5. Más tarde, el atacante compra SNX con ETH en Uniswap y Sushiswap para pagar el préstamo en Aave, vende el xSNXa existente al grupo SNX/ETH/xSNXa (25/25/50) de Balancer y paga mientras obtiene una ganancia del préstamo flash de dYdX .

El contrato xBNTa utiliza ETH para acuñar xBNTa. la

El principio es intercambiar ETH por BNT en el protocolo de Bancor en el contrato inteligente y usar la cantidad de BNT intercambiada para calcular la cantidad de xBNTa acuñada.

Sin embargo, el método "mint" en el contrato no verificó si la moneda intercambiada por ETH era BNT. El atacante reemplazó BNT con una gran cantidad de token SPD y falsificó la cantidad de BNT, para que pudiera emitir xBNTa infinitamente.

El atacante llamó al método "mint" cuatro veces, cada vez usando 0.03ETH para acuñar una gran cantidad de xBNTa, y finalmente obtuvo 3.9 mil millones de xBNTa, e intercambió la mitad de los xBNTa obtenidos por alrededor de 780,000 BNT.

Pero, ¿por qué este truco es diferente de los ataques de préstamos flash anteriores?

Porque la transacción del atacante se implementa utilizando Flashbots MEV, lo que garantiza la privacidad de la transacción y evita que la transacción sea "intercalada" por otros usuarios cuando interactúan con el AMM.

Terminología explicada

Flashbots es una organización de investigación y desarrollo que se estableció originalmente para aliviar el impacto negativo y los riesgos de supervivencia que trae el "valor extraíble del minero (MEV)" a las cadenas de bloques de la plataforma de contrato inteligente.

Proponen diseñar un ecosistema sin permisos, transparente y justo para que MEV defienda el concepto de Ethereum.

Miner Extractable Value (MEV) es un estándar diseñado para estudiar la seguridad de consenso, que modela el valor obtenido por los mineros (o validadores de nodos) al incluir, eliminar o reordenar arbitrariamente transacciones en los bloques que producen.

Por ejemplo, un atacante podría ver una transacción rentable e intentar obtener una ganancia pagando una tarifa de transacción más alta para ejecutar la transacción. O intercalando transacciones AMM.

Ataque sándwich: cuando el atacante observa una transacción en la que el activo X se intercambia por el activo Y en el grupo de transacciones, el atacante puede comprar el activo Y por adelantado y luego dejar que la víctima ejecute la transacción para aumentar el precio del activo Y, y luego el precio del activo Y Después de la subida, venda el activo Y comprado previamente para obtener una ganancia.

Entonces, incluso los atacantes deben tener cuidado con todos los merodeadores que acechan en el bosque oscuro.

Los flashbots requieren que los usuarios usen una clave API personal, y es muy probable que los atacantes dejen sus propios rastros cuando usan Flashbots.

Por lo tanto, encontrar el historial de uso de la clave API también puede usarse como uno de los medios para recuperar pérdidas.

En realidad, no es común que xToken, como un excelente proyecto DeFi que ha sido auditado por una gran empresa de seguridad, sufra un ataque de este tipo.

Esto también nos reveló una vez más el hecho de que las auditorías de seguridad estática no pueden garantizar el 100 % de seguridad.

La seguridad no es algo único, es un proceso continuo.

La tecnología Blockchain está cambiando cada día que pasa, y también están surgiendo nuevos métodos de ataque en un flujo interminable.

No podemos saber ni predecir el próximo ataque al que nos enfrentaremos. Como empresa de seguridad blockchain líder en la industria, una serie de herramientas de seguridad y servicios de seguridad completos desarrollados por CertiK brindarán seguridad a las partes del proyecto y a los inversores. Una vez que aparezcan los activos cifrados en el evento de robo accidental, las pérdidas se minimizarán.

Tags:

¿Qué es exactamente Bitcoin? ¿Cómo debemos entender y regular Bitcoin y monedas similares? ¿Pueden funcionar como dinero? En el Foro de Boao a principios de abril, Li Bo, vicegobernador del Banco Popular de China.

Anoche y esta mañana, surgió de repente Yearn.finance (YFI).Según datos de Huobi Global, al momento de la publicación, YFI ha subido a 95887.53YSDT.

El 13 de mayo, Elon Musk conmocionó a todo el mercado de criptomonedas al revelar que Tesla ya no aceptará ningún pago de bitcoin hasta que la minería de bitcoin se vuelva más respetuosa con el medio ambiente.Musk señ.

El 13 de mayo, hora de Beijing, el equipo de tecnología de seguridad de CertiK descubrió que la plataforma de estrategia de liquidez y compromiso de DeFi xToken fue atacada.

Este artículo será complicado, pero el tiempo es limitado y hay mucha información, por favor perdóname.por lo que sé1) Por el concepto de zoo, no sé si es destruido o relacionado con doge.2) Pero en varios grupos.

Desde una perspectiva histórica, el modelo de negocio de DeFi es similar al de las casas de empeño con una historia de cientos de años: los prestatarios presentan garantías valiosas y los prestamistas les otorgan prés.

La imagen de arriba muestra la tendencia a largo plazo de BTC de 2010 a 2020. A través de la investigación, se puede encontrar que las tres mitades de producción se utilizan como punto de división de tiempo.