BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%

- Los modelos de seguridad/amenaza de los "puentes" varían -

Las propuestas para mejorar la escalabilidad de la red a través de protocolos fuera de la cadena han creado un gran revuelo dentro de la comunidad de criptomonedas. Este tipo de esquema permite que las tareas de procesamiento de la mayoría de las transacciones se transfieran desde la cadena de bloques de Capa 1 al sistema fuera de la cadena, evitando así todos los costos y demoras de la cadena de bloques de Capa 1.

En este artículo, quiero hablar sobre un componente que es fundamental para todos los protocolos fuera de la cadena. Este componente a menudo se pasa por alto, pero es fundamental para la seguridad de los activos:

El papel del "puente" es mantener activos en la cadena de bloques de Capa 1 mientras los emite en otro servicio (externo). Especifica el custodio de activos y las condiciones para desbloquear el activo.

En resumen, las cadenas de bloques de capa 1 (como Ethereum) usan "puentes" para conectarse a otros sistemas. Todos los "puentes" realizan operaciones similares:

depósito. Los usuarios pueden depositar fondos en el "puente" y asignar este activo a otro sistema a través del "puente".

Actualizar saldo de usuario. El "puente" es notificado de los saldos de cuenta actualizados y los utiliza para el proceso de retiro.

retirar dinero. Los usuarios pueden retirar fondos a la cadena de bloques de Capa 1 a través del "puente" y destruir simultáneamente el saldo correspondiente en el otro sistema.

El tipo más común de "puente" (y pocas personas lo notan) es el puente de una sola organización:

- La gran mayoría de los intercambios de criptomonedas son "puentes" -

Si solo consideramos la definición de "puente", podemos decir con seguridad que un intercambio de criptomonedas es un protocolo fuera de la cadena. Los usuarios pueden bloquear fondos en el protocolo, evitar tarifas de gas y demoras en la red durante las transacciones y, finalmente, retirar sus saldos a la cadena de bloques de Capa 1.

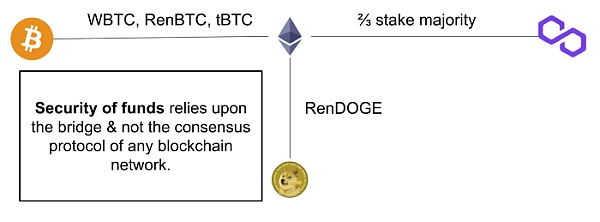

Además de los puentes de una sola organización, existen dos tipos de puentes que dependen de varios custodios:

Múltiples puentes de tejido. Los fondos bloqueados se confían a un conjunto fijo de participantes independientes (K/N).

El número acumulado de casos confirmados de nueva neumonía coronaria en el mundo supera los 82 millones: las estadísticas en tiempo real de Worldometers muestran que a partir de las 05:54 del 30 de diciembre de 2020, hora de Beijing, el número acumulado de casos confirmados de nueva neumonía coronaria en todo el mundo ha superó los 82 millones, alcanzando los 82.241.562 casos, y el acumulado de fallecidos ha llegado a 1.794.312 ejemplo. [2020/12/30 16:03:09]

Puente Criptoeconómico. Los fondos bloqueados se confían a un conjunto dinámico de participantes, según el peso de los activos de estos participantes.

Cabe señalar que los tres tipos de "puentes" anteriores no pueden verificar si los datos del saldo de la cuenta en el sistema objeto son correctos en la cadena de bloques de Capa 1 (o si los pasivos en el sistema objeto superan la cantidad que tiene el "puente"). activo). Los custodios deben verificar que cada retiro no entre en conflicto con su sistema sujeto. En última instancia, deciden si liberar los fondos y a quién.

La discusión principal anterior es el uso de "puentes" para dirigir a los usuarios a los servicios de custodia (como los intercambios de criptomonedas). "Bridge" también tiene un escenario de aplicación cada vez más popular, es decir, realizar la interconexión entre cadenas de bloques (por cierto, este es el origen de las cadenas laterales).

- "Puente" y cadenas laterales son independientes entre sí en términos de seguridad -

Algunos proyectos "puente" existentes se enumeran a continuación:

WBTC: puente de organización única para transferir BTC a Ethereum.

Liquidity Network o RSK: un puente multiorganizacional para transferir BTC a/desde otras cadenas de bloques por parte de los miembros del consorcio que implementan módulos de seguridad de hardware (HSM).

Puente de polígono: un puente económico criptográfico, en el que los verificadores deben llegar a un consenso periódicamente sobre los saldos de las cuentas de todos los usuarios de Polígono con no menos de 2/3 + 1 del monto total comprometido, y los usuarios pueden retirar fondos a Ethereum de acuerdo con el consenso. (En realidad, Polygon está controlado en última instancia por un pequeño contrato de múltiples firmas, pero el enfoque aquí está en sus objetivos a largo plazo).

Rainbow Bridge: Puente criptoeconómico, donde el contrato puente es un cliente ligero que puede verificar los cambios de estado de otra cadena de bloques. No verificará la validez de otra cadena de bloques, y la seguridad de los activos depende en última instancia de los continuos cambios de estado de otra cadena de bloques (garantizados por mecanismos económicos criptográficos).

Informe de mercado de Huobi | BTC volvió a subir anoche, y la tendencia alcista continuó: según el mercado de Huobi, BTC siguió subiendo anoche y se bloqueó cerca del máximo anterior de 13.200 USDT, alcanzando un máximo de 13.182,42 USDT, y luego cayó ligeramente en la mañana, tan bajo como 12838.46USDT, y ahora está probando la validez del soporte de 20MA por hora. Debido al gran aumento en el período anterior, se acumulará una cierta ganancia a corto plazo. El mercado puede fluctuar ligeramente durante un breve período de tiempo para digerir estas fichas de negociación. A partir de las 10:00, el rendimiento específico de las principales monedas en la plataforma Huobi es el siguiente. [2020/10/23]

Lo más importante es que cada puente tiene su propio modelo de seguridad y es independiente de la red blockchain. Podemos dar un ejemplo simple WBTC para elaborar más:

BitGo Trust es responsable de la custodia del BTC bloqueado y emite una cantidad equivalente de WBTC en Ethereum. Los contratos inteligentes en Ethereum rastrean los saldos de todas las cuentas involucradas en las transferencias de WBTC. Los usuarios deben confiar en que BitGo respetará el saldo de la cuenta registrado en el contrato inteligente.

En lo que respecta a WBTC, debemos considerar lo siguiente:

Custodio único. El puente WBTC depende de un solo custodio para su integridad. El custodio puede emitir en exceso WBTC en Ethereum o negarse a devolver BTC.

Modelo de seguridad independiente. El modelo de seguridad de Ethereum es independiente de Bitcoin. El modelo de seguridad del puente WBTC es independiente de estas dos cadenas de bloques.

Utilice Ethereum como cadena lateral. Cuando se cruza la cadena de Bitcoin a Ethereum, las transacciones se mueven fuera de la cadena.

Lo que tienen en común los tres tipos de "puentes" anteriores es que ninguno verifica la integridad de la cadena lateral, y no existe un plan de contingencia automático para proteger los fondos si el custodio (o la cadena lateral) deja de funcionar. Conciben su propio modelo de seguridad en lugar de confiar en el modelo de seguridad de la cadena de bloques de Capa 1 en la que se encuentran.

La promesa de escalabilidad de la Capa 2 es mover el rendimiento de las transacciones de las cadenas de bloques de la Capa 1 a los sistemas fuera de la cadena. El papel del "puente" es tomar la custodia de los activos y asignarlos a otro sistema.

Sin embargo, a diferencia de todos los "puentes" mencionados anteriormente, el protocolo de Capa 2 busca brindar el mismo nivel de seguridad que una cadena de bloques de Capa 1 para los fondos bajo su custodia, y no puede depender de un conjunto de custodios (u otro fuera de la cadena). sistema) para proteger los fondos.

Esto requiere un nuevo tipo de "puente":

Puente de capa 2. Los fondos están alojados en la cadena de bloques de Capa 1 y el "puente" debe poder confirmar que el protocolo de Capa 2 no se ha visto comprometido. En el peor de los casos, el "puente" mejorará automáticamente el protocolo de Capa 2 hasta que se puedan retirar todos los fondos.

Los puentes de capa 2 son los más poderosos de todos los "puentes".

Los puentes de capa 2 no dependen de un conjunto de custodios para mantener los fondos seguros. Los puentes de capa 2 deben asegurarse de que todo esté bien con el sistema fuera de la cadena antes de liberar fondos. Una vez que un puente de capa 2 cree, por algún motivo, que el sistema fuera de la cadena se ha visto comprometido, puede evitar la otra red por completo.

- Algunas empresas están trabajando en el desarrollo de puentes de Capa 2 para crear una nueva red de cadena de bloques -

Esta es la razón por la cual los protocolos de capa 2 son tan emocionantes que las empresas antes mencionadas están dispuestas a pasar años trabajando en soluciones de capa 2. Todas estas empresas se esfuerzan por ser las primeras en lanzar protocolos de capa 2. Esta competencia se enfoca principalmente en cómo implementar un puente seguro de Capa 2 (y no necesariamente en cómo implementar otra red de cadena de bloques).

Esta es una buena oportunidad para explorar más a fondo los problemas técnicos y las definiciones de "puente". Hemos dejado en claro que el "puente" debe tener una forma de determinar que el protocolo de Capa 2 no se ha roto. La situación en la que se rompe el protocolo de Capa 2 se puede resumir en los siguientes cuatro tipos:

Disponibilidad de datos. ¿Cómo garantiza el "puente" que todos los datos de otra red blockchain estén disponibles públicamente para que los usuarios puedan volver a calcular de forma independiente la base de datos de Capa 2?

Integridad de la transición de estado. ¿Cómo convencemos al "puente" de que todas las transiciones de estado de la red de Capa 2 son legales y válidas?

Integridad de retiro. Cuando la red de Capa 2 se ve comprometida, ¿cómo garantiza el "puente" que todos los usuarios honestos puedan recuperar sus fondos?

Actividad de protocolo. Cuando el protocolo de capa 2 se suspende o desconecta, ¿cómo garantiza el "puente" que la transacción aún se pueda ejecutar?

Por supuesto, los problemas anteriores deben ser resueltos. Al mismo tiempo, dado que los contratos puente tienen muchos menos recursos informáticos que los sistemas fuera de la cadena, los puentes no pueden volver a ejecutar todas las transacciones en tiempo real. De lo contrario, no es una solución de escalabilidad.

Resolver los problemas anteriores es como caer en un agujero de conejo sin fondo. Debe enfrentar muchos problemas, como desafíos en la cadena, pruebas de fraude, pruebas de validez y publicación de datos de transacciones en la cadena de bloques de Capa 1 (acumulador).

Aunque nuestro artículo no destacará todas las soluciones, enfatizaremos que todas las soluciones son diferentes. Algunos protocolos de Capa 2 próximos no pueden cumplir con los objetivos de seguridad anteriores. De hecho, no pueden llamarse protocolos de Capa 2 debido a la falta de puentes de Capa 2.

- Todos los "puentes" nos ayudarán a llegar a la luna -

Como se discutió en este artículo, hay cuatro tipos de "puentes". Pueden bloquear fondos en una cadena de bloques y asignarlos a otro sistema fuera de la cadena (o incluso a otra cadena de bloques).

Puente gestionado. Las tres primeras categorías de "puentes" se centran en determinar qué custodios controlan los activos bloqueados. El papel del custodio es verificar que el sistema fuera de la cadena sea correcto antes de permitir que los usuarios recuperen los fondos depositados en el "puente". Los puentes de custodia asumen que la integridad del sistema fuera de la cadena es un problema del lado del cliente y que el custodio tiene suficiente poder de cómputo para manejarlo. Si bien existen medidas adicionales para reducir las responsabilidades de los custodios o introducir incentivos económicos criptográficos para alentar a los custodios a cumplir con el protocolo, los protocolos de puente no pueden restringir completamente a los custodios. Ha habido algunos casos de puentes que han perdido activos de usuarios (como los intercambios MtGo), y esto se debe a que la integridad de los puentes depende en última instancia de la confianza.

Puente de capa 2. El "puente" reemplaza completamente al custodio para mantener los fondos y verificar la integridad del sistema fuera de la cadena. El problema central es que el "puente" debe garantizar que el sistema fuera de la cadena no se haya visto comprometido. Al mismo tiempo, carece de la potencia informática para verificar de forma independiente cada transacción (de lo contrario, no sería una solución escalable). Además de presentar enormes desafíos técnicos, los puentes de Capa 2 también tienen costos elevados. Para que la cadena de bloques de la Capa 1 crea que el sistema fuera de la cadena es legítimo y completo, el puente de la Capa 2 seguirá incurriendo en costos económicos. Sin embargo, en última instancia, el "puente" será el custodio de los fondos, mientras que el operador del sistema fuera de la cadena no tiene derecho a ser el custodio.

En general, ¿a los usuarios realmente les importan los puentes de capa 2? ¿Deberíamos extender el modelo de seguridad de Ethereum a los sistemas fuera de la cadena? Estas preguntas no son concluyentes. Creo que estos cuatro tipos de "puentes" llegaron para quedarse debido a su importancia para aumentar la adopción por parte de los usuarios.

Espero que todos los usuarios puedan prestar atención a los "puentes" y pensar qué tipo de "puentes" usan sus protocolos favoritos. Esto ayuda a los usuarios a comprender mejor cómo el protocolo que están utilizando protege sus fondos.

Tags:

Dogecoin está en camino nuevamente, Coinbase finalmente comenzará a aceptar dogecoin (dogecoin).En la madrugada del 2 de junio.

En el ecosistema NFT, muchas personas no entienden lo importante que es analizar y comprender los datos de la cadena. Es un poco como un pollo sin cabeza si no realiza un seguimiento regular de la actividad en la cade.

Los comerciantes están utilizando una variedad de estrategias para determinar si el precio de bitcoin ha tocado fondo.

- Los modelos de seguridad/amenaza de los "puentes" varían -Las propuestas para mejorar la escalabilidad de la red a través de protocolos fuera de la cadena han creado un gran revuelo dentro de la comunidad de criptom.

En los Estados Unidos en el siglo primero, el gobierno se derrumbó y la economía se derrumbó. En un mundo futurista donde se mezclan peces y dragones.

Mongolia Interior y Xinjiang Tanto Mongolia Interior como Xinjiang son provincias ricas en recursos. Mongolia Interior tiene una gran cantidad de recursos de carbón.

Resumen: El mercado de Bitcoin ha experimentado una semana relativamente tranquila.