BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%1. Resumen del evento

El 28 de junio, hora de Beijing, el monitoreo de la opinión pública de la plataforma de conciencia situacional de seguridad de Lianbian-Blockchain (Beosin-Eagle Eye) mostró que SafeDollar, el proyecto de moneda estable del algoritmo ecológico Polygon, fue pirateado. Después del ataque, el precio de la moneda estable (SDO) emitida por el proyecto SafeDollar cayó de $1,07 a cero en un instante.

Se informó que se retiraron USDC y USDT por valor de 250 000 USD de un contrato no confirmado; después del análisis de Rugdoc.io, se confirmó que el hacker obtuvo una ganancia total de USDC y USDT por valor de USD 250 000 en este ataque. Posteriormente, el proyecto SafeDollar emitió un anuncio en el que solicitaba a los inversores que detuvieran todas las transacciones relacionadas con SDO. Actualmente, el comercio de SDO se ha suspendido temporalmente.

En vista del significado simbólico de este ataque, el equipo de seguridad de Chengdu Lianan intervino de inmediato en el análisis. Después de que muchos proyectos en la cadena BSC (Binance Smart Chain) fueran pirateados con frecuencia a principios de mayo, la ecología de Polygon también comenzó a ser atacada por piratas informáticos a fines de junio.¿Se abrió silenciosamente la "Caja de Pandora"? Aprovechando este incidente, Chengdu Lianan le recordó al proyecto ecológico Polygon que fortalezca el trabajo de advertencia y prevención de seguridad mediante la clasificación del proceso de ataque y los métodos de ataque.

2. Análisis de eventos

En este ataque, el atacante aprovechó las fallas lógicas en la hipoteca del contrato SdoRewardPool y las recompensas de cálculo cuando la transferencia del token PLX era en realidad menor que el monto enviado, y controló el monto del token de la hipoteca en el grupo de hipotecas en el contrato SdoRewardPool con la ayuda de "Flash Loan", y luego manipular el cálculo de la recompensa para obtener una gran cantidad de tokens de recompensa SDO, y finalmente usar tokens SDO para intercambiar todos los USDC y USDT en los dos grupos de intercambio de SDO-USDC y SDO-USDT.

Dirección del atacante:

BTSE completó una nueva ronda de financiamiento con una valuación de US$400 millones: Según las noticias del 12 de marzo, el grupo de tecnología de intercambio de criptomonedas y activos digitales BTSE completó la última ronda de financiamiento con una valuación de US$400 millones. La ronda recaudó un total de $ 22 millones. (CryptoSlate) [2021/3/12 18:39:51]

0xFeDC2487Ed4BB740A268c565daCdD39C17Be7eBd

Contrato de ataque:

0xC44e71deBf89D414a262edadc44797eBA093c6B0

0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB

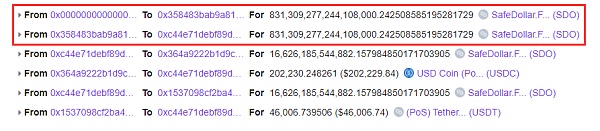

Transacción de ataque:

0xd78ff27f33576ff7ece3a58943f3e74caaa9321bcc3238e4cf014eca2e89ce3f

0x4dda5f3338457dfb6648e8b959e70ca1513e434299eebfebeb9dc862db3722f3

0x1360315a16aec1c7403d369bd139f0fd55a99578d117cb5637b234a0a0ee5c14

El siguiente análisis se basa en las siguientes dos transacciones:

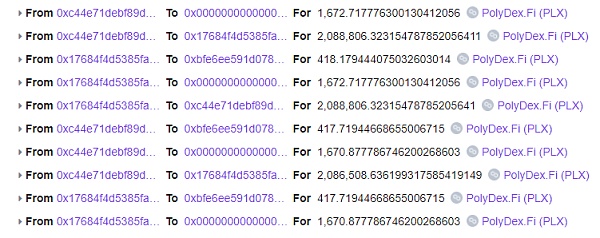

El atacante primero usa los grupos WMATIC y WETH de PolyDex para préstamos PLX, como se muestra en la siguiente figura:

A continuación, el atacante repitió los retiros de hipotecas atacando el contrato, principalmente para reducir la cantidad de tokens de hipoteca en el grupo de hipotecas SDO en el contrato SdoRewardPool.

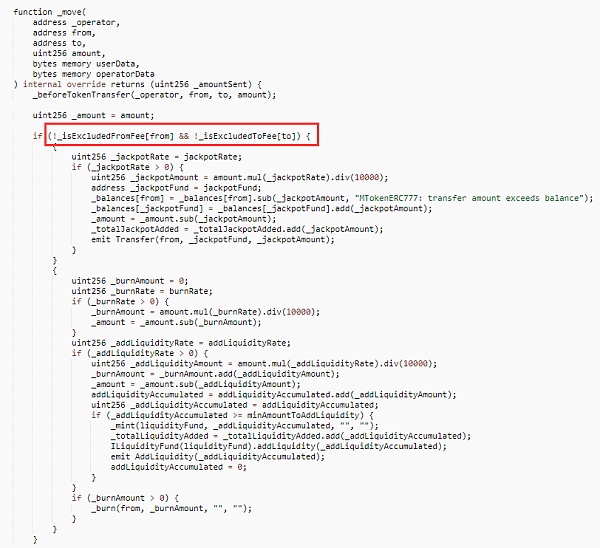

Cuando el contrato de token PLX transfiere tokens, si la dirección de origen no está en la lista _isExcludedFromFee y la dirección de destino no está en la lista _isExcludedToFee, se cobrará un fondo de recompensa por los tokens transferidos y se destruirá el 0,05 % de los tokens transferidos.

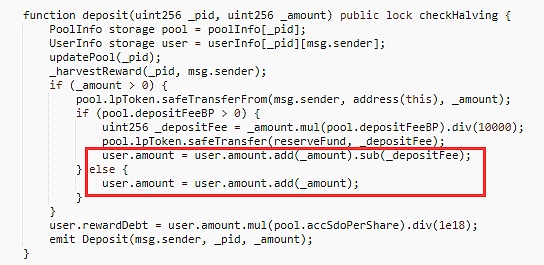

En el contrato SdoRewardPool, el monto registrado es el monto transferido por el llamante, sin restar la pérdida durante el proceso de transferencia.Cuando se realiza la operación de extracción, el monto extraído es el monto registrado, que excede el monto realmente hipotecado por el usuario para este contrato Por lo tanto, causará una disminución anormal en los tokens de hipoteca en el grupo de hipotecas.

El atacante ha pasado previamente el contrato de ataque

(0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB) Hipoteca 214.235502909238707603 PLX en este grupo de hipotecas, en el contrato de ataque

(0xC44e71deBf89D414a262edadc44797eBA093c6B0) Después de completar el ataque, controle el contrato de ataque

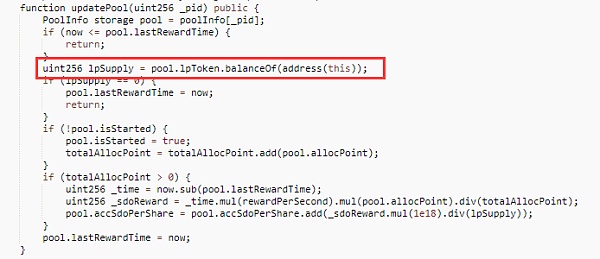

(0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB) para recibir recompensas en este grupo de hipotecas. Dado que el contrato SdoRewardPool utiliza la función balanceOf para obtener la cantidad de tokens de hipoteca en este contrato al actualizar la información del grupo de hipotecas, la cantidad obtenida es la cantidad después de la reducción maliciosa, que a su vez causó PLX La variable accSdoPerShare en el grupo de hipotecas aumenta de manera anormal, obteniendo así una gran cantidad de recompensas de tokens SDO.

Finalmente, use los tokens SDO obtenidos para intercambiar todos los USDC y USDT en los grupos de intercambio SDO-USDC y SDO-USDT.

3. Revisión del evento

De hecho, este ataque no es complicado, pero merece atención. En primer lugar, se agregaron tokens no estándar al agregar el grupo de hipotecas, y se usó la función balanceOf para obtener la cantidad de tokens de hipoteca al calcular las recompensas, lo que llevó a que ocurriera este ataque.

Desde la perspectiva de la auditoría de seguridad, la parte del proyecto, como administrador de agregar un grupo de hipotecas, debe pensar dos veces antes de agregar la moneda hipotecaria en el grupo de hipotecas. Los tokens de inflación y deflación y los tokens cuya cantidad de transferencia es diferente de la cantidad de llegada real no se recomiendan como tokens de hipoteca en el grupo de hipotecas; si estos tipos de tokens deben agregarse como tokens de recompensa debido a las necesidades comerciales, deben separarse de otros tokens estándar se ocupan de las fichas. Al mismo tiempo, se recomienda usar una variable separada en el grupo de hipotecas como registro del monto de la hipoteca y luego, al calcular las recompensas, usar esta variable para obtener la cantidad de tokens de hipoteca en lugar de usar la función balanceOf.

Además, si este ataque será una "señal peligrosa" para los proyectos en la cadena ecológica del Polígono, y si la "Caja de Pandora" de la ecología del Polígono se abrirá en este punto, aún debe esperar y ver el desarrollo posterior de la situación. Sin embargo, mirando hacia atrás en mayo, después del primer ataque de préstamos relámpago en el ecosistema BSC, comenzó el preludio de "BSC Black May". En vista de las lecciones aprendidas del pasado, Chengdu Lian'an recuerda que los proyectos en la cadena ecológica Polygon deben tomar precauciones y mejorar efectivamente la conciencia de seguridad.

Tags:

Según muestran los datos, el primer fondo cotizado en bolsa (ETF) de bitcoin (BTC) regulado del mundo se está beneficiando de la reciente caída de precios.Como señaló el servicio de análisis en cadena Glassnode el 24.

Desde 2021, el concepto NFT impulsado por las criptomonedas ha salido del círculo y se ha vuelto popular. En los últimos meses.

Dentro y fuera del círculo de las criptomonedas, cada vez más personas esperan que la Prueba de participación (PoS) no solo pueda aportarnos las ventajas de las criptomonedas.

1. Resumen del evento El 28 de junio, hora de Beijing, el monitoreo de la opinión pública de la plataforma de conciencia situacional de seguridad de Lianbian-Blockchain (Beosin-Eagle Eye) mostró que SafeDollar.

Título ▌Naciones Unidas cree que las criptomonedas jugarán un papel importante en el desarrollo sostenibleEl 20 de junio.

Golden Finance informó que, según noticias del 25 de junio, el congreso de El Salvador aprobó la propuesta del presidente sobre bitcoin el miércoles, hora local.

En primer lugar, mire la tendencia del mercado alcista de BTC en 2013. Según la investigación.