BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%

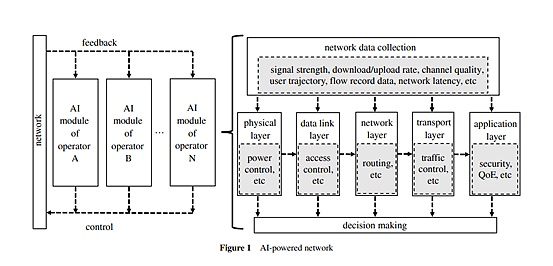

Los desarrollos recientes en inteligencia artificial y algoritmos de aprendizaje automático están impulsando la automatización de redes. Recientemente, los operadores de redes móviles (MNO) están utilizando módulos basados en IA para automatizar sus redes a través de la distribución de red de datos autorizados dentro de sus áreas arrendadas/propias.

El surgimiento de las redes 5G ha interrumpido gradualmente el paradigma de red tradicional, requiriendo una red súper heterogénea para coordinar y organizar varias estaciones base de red, como estaciones base macro, estaciones base micro, estaciones base femto (Femto), estaciones base pico (pico) y gestione la comunicación de entrada múltiple salida múltiple (MIMO), mmWave o de dispositivo a dispositivo (D2D) a gran escala.

Sin embargo, el problema es que varios MNO tienen acceso limitado a los datos. El intercambio de datos basado en blockchain puede cambiar esta situación y mejorar el rendimiento de los sistemas de red impulsados por inteligencia artificial.

¿Qué es una red impulsada por IA?

La inteligencia artificial no es nueva para nosotros, pero las primeras versiones de los algoritmos de IA estaban limitadas a ciertas aplicaciones limitadas a la potencia informática restringida del sistema.

Luego, a medida que la inteligencia artificial se vuelve más aplicable, los operadores de red comienzan a explorar los sistemas de red impulsados por IA para una mejor organización y distribución de la red.

La idea básica es la siguiente: primero use el método de agrupamiento para obtener la partición óptima de la red y luego use el algoritmo de computación de red neuronal para obtener el enrutamiento de tráfico óptimo. Y, con la inteligencia basada en datos, los algoritmos ahora pueden aprender accediendo a grandes cantidades de datos.

Fuente: redes impulsadas por IA

Con el mayor desarrollo de la inteligencia artificial y el poder de cómputo, los MNO ahora pueden usar redes neuronales convolucionales (CNN) y redes neuronales recurrentes (RNN) para crear modelos organizacionales a partir de grandes cantidades de datos sin procesar.

¿Qué es el intercambio de datos basado en blockchain?

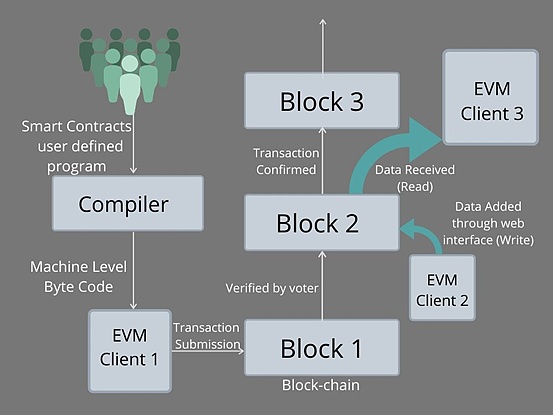

Con la llegada de los contratos inteligentes, la tecnología basada en blockchain se ha vuelto muy atractiva para muchas empresas. El problema fundamental de las primeras cadenas de bloques era la verificación, y muchos expertos creen que la democratización de los datos en el intercambio de datos basado en cadenas de bloques amenaza la seguridad de los datos.

Los contratos inteligentes eliminan las dudas de los participantes con respecto a los problemas de verificación y la propiedad de los datos. El contrato inteligente primero se compila en código de máquina y se carga en la cadena de bloques como una transacción. Un minero empaqueta la transacción y luego otros mineros la verifican votando en el primer bloque, y el ciclo se repite. Después de agregar datos a través de otro cliente, Transacción La verificación se realiza en el segundo bloque.

Aerolínea española reclama a la firma Wings to Claim to Pay en criptomoneda: Criptan, con sede en Valencia, España, ha firmado un acuerdo con la firma de reclamos de aerolíneas Wings to Claim que le permitirá compensar a los pasajeros en criptomonedas en lugar de euros. Los pasajeros en España podrán completar un formulario de reclamo por incidentes relacionados, como retrasos en los vuelos, pérdida de equipaje, overbooking y recibir una compensación en criptomoneda. (El Mundo Financiero)[9/4/2021 20:01:34]

Además, un tercer cliente puede leer los datos verificados a través de bloques de cadena de bloques. Por lo tanto, los contratos inteligentes están más democratizados y los datos se pueden verificar a través de un sistema de verificación.

Las empresas a menudo prefieren los contratos inteligentes autorizados a los públicos, ya que estos últimos son menos seguros que los contratos inteligentes autorizados.

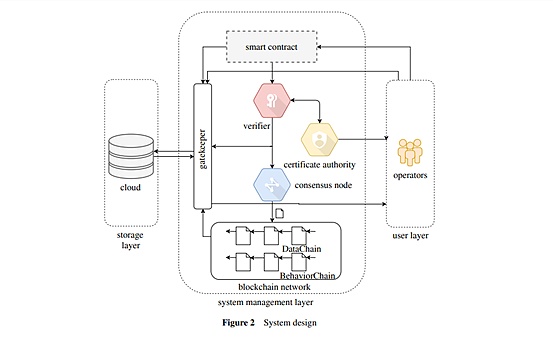

Intercambio de datos basado en blockchain en una red impulsada por IA

El intercambio de datos basado en blockchain aprovecha los contratos inteligentes de la red impulsada por IA. El sistema se divide en tres capas.

Capa de Usuario - Participantes en el sistema (MNO)

Capa de administración del sistema: contiene los siguientes componentes:

MSP (Servicios para miembros)

Nodos de consenso

Verificador

Portero

Cadena de datos (cadena de datos)

Cadena de comportamiento (BehaviorChain)

Capa de almacenamiento de datos: almacenamiento de datos basado en la nube

Parte importante de la capa del sistema

Fuente: Diseño del sistema

1. MSP (Servicio para miembros)

La función de servicio de membresía es la encargada de emitir los certificados de membresía, autorización y registro de los participantes del sistema.

Mantiene el certificado raíz como clave maestra y emite certificados de segunda clave (Cu) a los miembros registrados. Cada vez que un nuevo miembro se une al sistema, se proporciona una clave "Cu" como un nuevo certificado. Las claves privadas se utilizan para el registro de identidad y la verificación de cada miembro.

El plan de estímulo de $1,9 billones de Biden fue aprobado por la Cámara y ahora pasa al Senado: El plan de estímulo de $1,9 billones de Biden fue aprobado por la Cámara y ahora pasa al Senado. (Finanzas Sina) [2021/2/27 17:58:58]

En nuestro caso, los miembros son diferentes operadores de redes móviles (MNO). La identificación de cada MNO requiere un certificado específico proporcionado por la capa MSP.

2. Verificador:

El autenticador utiliza el certificado "Cu" emitido por el MSP para cualquier usuario que llame a la API. Una API actúa como un medio para la interacción entre el sistema y el usuario. Una GUI específica convierte sus ideas de aplicaciones en realidad.

3. Nodos de consenso:

Los nodos de consenso son responsables de implementar algoritmos de IA, aquí nuestro sistema de intercambio de datos basado en blockchain integra algoritmos de IA.

La consistencia del libro mayor está garantizada a través de un algoritmo de consenso. Los algoritmos de consenso implican el respaldo de transacciones que implican la compilación de datos sin procesar en el código de bytes de la cadena de bloques.

Además, se debe determinar el orden en que se cargan las transacciones en la cadena de bloques. Durante el proceso de aprobación de la transacción, si dos nodos de la cadena de bloques desean cargar la transacción en la cadena de bloques, se deben usar contratos inteligentes para determinar quién confirmará la transacción.

El método utilizado por "Hyperledger Fabric" es ordenar las transacciones en el sistema. Aquí, las transacciones representan patrones y comportamiento de uso de datos.

4. Portero:

El gatekeeper es el puente entre la capa de datos y el sistema, controla el acceso a la capa de datos a través de contratos inteligentes, lo que ayuda a mantener el flujo de datos correcto y el acceso correcto del sistema a los datos originales.

Blockchain (BlockChains): Comparta su infraestructura de red y acceso a datos para reducir el gasto y la complejidad operativa.

Sin embargo, también existen problemas de competencia y confianza de múltiples MNO en el entorno real, que las autoridades de certificación pueden reducir. Para autorizar certificados superiores en datos compartidos, podemos usar DataChain y BehaviorChain para una cadena de consorcio similar a la estructura de hiperlibro.

"Hyperledger" es en realidad un libro mayor de código abierto con una arquitectura modular, y los componentes como los nodos de consenso y los MSP se pueden usar rápidamente en el sistema.

La cadena de datos proporciona control sobre el acceso a los datos, mientras que la cadena de comportamiento se utiliza para registrar cada dato. Entonces, combinadas, estas dos cadenas de bloques brindan autoridad sobre los datos, control sobre los datos y auditoría de grandes volúmenes de datos.

Permisos de datos

Los permisos de datos son una consideración principal en cualquier sistema que permita el acceso a datos sin procesar. Los permisos de datos se pueden dividir en cuatro niveles diferentes según sus factores de riesgo y otros parámetros de seguridad.

Los datos solo son visibles para el usuario (L0)

Usar datos de forma colectiva sin exponer los datos originales (L1)

Los datos sin procesar son accesibles para partes definidas y autorizadas (L2)

Los datos son públicos (L3)

Nota: los usuarios pueden establecer sus propios niveles de permisos de datos para obtener un control completo de los permisos.

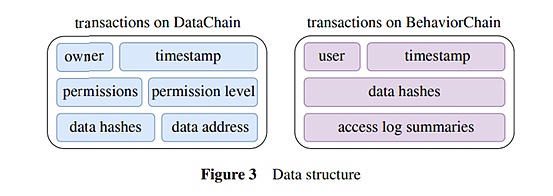

Estructura de datos del sistema

Para acelerar el proceso de intercambio de datos a través de consultas rápidas de usuarios y acceso a datos, el sistema diseñó especialmente una estructura de datos. Primero veamos cómo ocurren las transacciones en la cadena de datos.

Fuente: Estructura de datos

Las transacciones en la cadena de datos incluyen principalmente los siguientes componentes:

· Titular de los datos

· La marca de tiempo de la transacción en el bloque

· Nivel de permiso de datos

· Codificación de nivel L2 como tabla hash

· Hash hash de datos: para mantener la integridad de los datos

· puntero de enlace de datos a datos

Las transacciones en la cadena de comportamiento incluyen principalmente los siguientes componentes:

· el usuario que solicita el acceso a los datos

· Timestamp para registrar el tiempo de acceso a los datos.

· dirección de datos

· Resumen de registro de acceso

¿Cómo se implementa el sistema?

1. Administración de miembros

La gestión de la membresía se logra a través de la identificación y el registro mutuos, lo que evita la actividad maliciosa y garantiza el acceso seguro a los datos. Esto se puede hacer con los siguientes pasos:

1) Enviar el par de claves con información de identidad a la infraestructura de red.

2) Una vez verificado el usuario, se emitirá un certificado digital al nuevo usuario para su identificación.

2. Recogida de datos

Hay dos tipos básicos de datos, uno relacionado con la privacidad del usuario y otro no relacionado con la privacidad del usuario.

El contrato verifica la identidad del proveedor de datos a través de un validador.

Luego, el contrato identifica los datos sin procesar relacionados con la privacidad del usuario, como la identificación del usuario y otros datos. Una vez identificado, se cifrará mediante una clave asimétrica.

El contrato envía los datos al portero, que almacena los datos en la nube y devuelve la dirección de datos, y el contrato inicia una solicitud de transacción de datos de acuerdo con la dirección de datos, como se muestra en la siguiente figura:

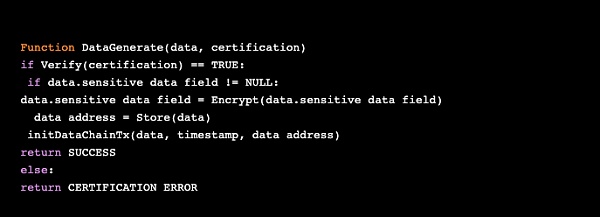

Aquí está el pseudocódigo para el contrato de generación de datos.

Contrato de Generación de Datos:

https://link.springer.com/article/10.1007/s41650-018-0024-3

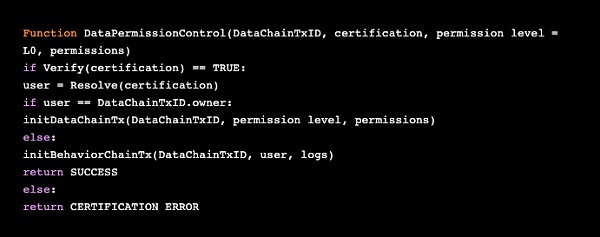

3. Niveles de permisos de datos

Como ya hemos discutido, los usuarios pueden definir diferentes niveles de permisos de datos para que otros accedan a los datos que son propiedad del usuario. Los usuarios pueden asignar permisos de datos con el siguiente código:

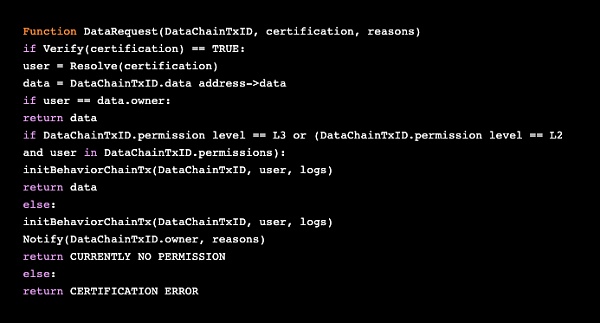

4. Compartir datos

Si es necesario realizar cálculos de datos sin exponer los datos originales, es necesario formar una agencia compuesta por otros validadores y gobiernos como participantes potenciales y aplicar el algoritmo juntos, evitando así el acceso malicioso a los datos.

Sin embargo, si se requiere acceso a datos sin procesar, se requiere compartir datos a través de:

· Las solicitudes de datos vienen con certificados digitales y firmas digitales.

· El contrato verifica la legitimidad de la solicitud de datos a través del validador.

5. Revisión de datos

Cada proveedor de datos (MNO) recibe informes de datos regulares. Cualquier actividad maliciosa o uso indebido de datos puede identificarse mediante la autenticación en el sistema.

El usuario tiene control total sobre los datos, por lo tanto, ¿se pueden retirar los datos en alguna actividad maliciosa?

Conclusión

Con la llegada de las redes 5G, una red organizada y óptima impulsada por IA puede ayudar a los MNO e incluso a las empresas a cumplir con los requisitos de datos requeridos y la intensidad de datos.

¡Más importante aún, la democratización de los datos entre los MNO a través del intercambio de datos de blockchain seguramente promoverá el desarrollo de redes impulsadas por IA!

Tags:

Con el desarrollo actual de la tecnología blockchain, mientras se rompen las barreras de datos de las industrias tradicionales.

En la última semana, el mercado financiero mundial ha sido devastado. Excepto por el aumento contrario a corto plazo en el mercado de acciones A de China a principios de esta semana.

La jerarquía del código de la biblioteca libsnark es muy clara. libsnark también ofrece una imagen completa de los algoritmos relacionados con SNARK, varias relaciones, lenguaje.

Los desarrollos recientes en inteligencia artificial y algoritmos de aprendizaje automático están impulsando la automatización de redes. Recientemente.

La cadena de bloques actual y la integración de la industria.

¿Qué piensa el emperador?BTC: Desde un punto de vista técnico, el gráfico de línea K de 1 hora de Bitcoin se eleva a lo largo de la pista superior de Bollinger.

Según datos de Dapp.com, actualmente hay 3.377 DAPP en el mercado, de los cuales 1.862 son Ethereum, lo que representa el 55% Solo en términos de cantidad.