BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%

En el proceso de desarrollo empresarial moderno, la innovación empresarial basada en datos está desempeñando un papel vital en la promoción. La introducción de datos privados permite a las empresas descubrir con mayor precisión a los clientes potenciales, servir mejor a los grupos objetivo e incluso abrir un nuevo espacio de mercado.

Sin embargo, las bendiciones vienen con las desgracias. Es probable que cada innovación rompa las normas normales de uso de datos privados, lo que genera riesgos de privacidad adicionales e impactos sociales adversos, como la violación del espacio de privacidad personal y la fuga de información confidencial corporativa. Los departamentos gubernamentales pertinentes, como guardianes del orden del mercado y el orden social, establecerán las leyes y reglamentos correspondientes para regular los estándares necesarios que las empresas deben seguir al realizar innovaciones comerciales que se basan en datos privados.

En los últimos años, representados por el "Programa General de Protección de Datos" (GDPR) de la Unión Europea, los gobiernos de todo el mundo han perfeccionado continuamente su protección legislativa de la privacidad y han reforzado considerablemente sus sanciones. En mi país, dentro del marco legal existente representado por la "Ley de Seguridad de Redes de la República Popular China", "Especificaciones de Seguridad de Información Personal de Tecnología de Seguridad de la Información" y "Especificaciones Técnicas de Protección de Información Financiera Personal", también existen sanciones por actos ilegales. que infrinjan la privacidad Si te multan, serás encarcelado.

El viernes pasado (6 de marzo), la seguridad de la privacidad personal se protegió a un nivel más detallado a nivel nacional. La nueva versión 2020 del estándar nacional "Especificaciones de seguridad de la información personal de la tecnología de seguridad de la información" se lanzó oficialmente, y la colección, almacenamiento y uso de información personal Se han hecho regulaciones claras y se estipula que el sujeto de la información personal tiene derecho a consultar, corregir, eliminar, retirar la autorización, cancelar la cuenta, obtener una copia de la información personal, etc. , "Uso de visualización personalizada", "Gestión de acceso de terceros" y otros contenidos.

¿Cómo puede la innovación empresarial cumplir con eficacia los estrictos requisitos de cumplimiento de la privacidad? Aquí, compartiremos algunas ideas sobre cómo equilibrar los riesgos de cumplimiento de la privacidad y el desarrollo comercial moderno desde la perspectiva de controlar los costos de cumplimiento: cómo identificar los riesgos de cumplimiento de la privacidad, comprender los requisitos de cumplimiento en diferentes niveles, controlar los costos de cumplimiento a través de medios técnicos y cómo lidiar con los nuevos desafíos de cumplimiento de privacidad que pueden surgir en el proceso de desarrollo empresarial y expansión comercial.

Aclarar el objetivo del cumplimiento de la privacidad

Debido a las diferencias en las etapas de desarrollo de la empresa y las leyes y regulaciones del mercado regional, la tarea principal para tratar de manera efectiva los riesgos de privacidad es aclarar los objetivos del cumplimiento de la privacidad.

Podemos observar que con el perfeccionamiento de la legislación, la controversia sobre “qué datos son datos privados” ha ido disminuyendo en los últimos años. Aunque las leyes y reglamentaciones de cada región tienen diferentes definiciones de datos de privacidad, todas brindan definiciones de tipo específicas y clasificaciones de confidencialidad, por ejemplo, datos de identidad KYC y datos financieros, que se encuentran en el nivel más alto de confidencialidad. Esto nos permite ahora evitar los límites poco claros de los derechos en el pasado y, por lo tanto, aclarar los objetivos del cumplimiento de la privacidad.

Para las empresas que operan en una región, los objetivos del cumplimiento de la privacidad se pueden resumir de la siguiente manera:

Proteja los datos de privacidad definidos en las leyes y regulaciones actuales del mercado regional, y proporcione las características correspondientes en el diseño del producto, para proteger los derechos legales de los clientes.

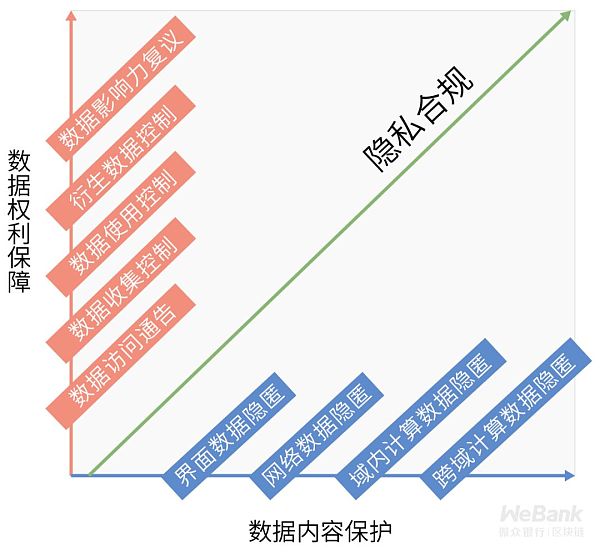

Los dos conjuntos de palabras clave extraídos aquí, "protección de contenido de datos" y "protección de derechos de datos", representan las dos líneas principales del cumplimiento de la privacidad.

A continuación, describiremos específicamente los requisitos de cumplimiento correspondientes en torno a las nueve dimensiones relacionadas con las dos líneas principales.

Desmontar los requisitos de cumplimiento de nueve dimensiones

Badger DAO puede lanzar bBTC de bitcoin sintético con intereses: según fuentes oficiales, la organización autónoma descentralizada Badger DAO puede lanzar bBTC de bitcoin sintético con intereses, que puede ser ampliamente utilizado en DeFi. Según un tweet publicado por el fundador de Badger DAO, Chris Spadafora, este bitcoin que genera intereses llamado bBTC no solo incluye WBTC, sino que también incluye 4 índices de bitcoin que mapean bitcoin. [2021/1/15 16:13:31]

En vista del hecho de que la mayoría de los modelos comerciales exitosos en la sociedad de la información inevitablemente se basarán en datos privados masivos de clientes masivos, la eficiencia de los métodos tradicionales de gobierno humano es muy limitada y las posibles sanciones por violaciones son bastante "sustanciales". Por lo tanto, necesitamos introducir medios técnicos para cumplir con los requisitos de cumplimiento desde varias dimensiones.

Los requisitos de cumplimiento de las nueve dimensiones son como los nueve niveles de cumplimiento de la privacidad. Para las empresas ordinarias, centrarse en las dimensiones más básicas puede cumplir con los requisitos de cumplimiento. Sin embargo, para las empresas en industrias altamente reguladas, como las empresas de tecnología financiera o las empresas que operan servicios de información multinacionales, como las redes sociales en línea, el comercio electrónico transfronterizo, etc., es posible que deban cumplir con los requisitos de cumplimiento en todas las dimensiones.

¿Cómo podemos superar todas las dificultades y finalmente lograr un desarrollo comercial constante bajo el marco legal y de cumplimiento? Aquí, explicaremos los puntos relevantes uno por uno.

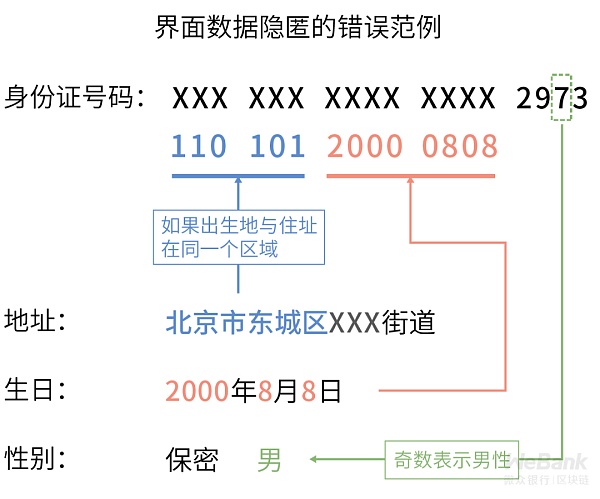

Primera Dimensión: Ocultación de Datos de Interfaz

Oculte datos en la interfaz de usuario para que cuando los clientes usen el producto, sus datos privados no puedan ser espiados por terceros malintencionados en las inmediaciones.

Como uno de los requisitos más fáciles de satisfacer en el cumplimiento de la protección del contenido de datos, las operaciones de representación de interfaz directa, como la codificación de visualización simple y el truncamiento de datos, son todos medios técnicos efectivos.

Sin embargo, también suele ser la dimensión más propensa a los accidentes de privacidad debido a la negligencia. Especialmente bajo la premisa de que múltiples campos de datos confidenciales se muestran al mismo tiempo, si la tecnología de ocultación se usa de manera incorrecta, puede ser equivalente a no tener ningún efecto de ocultación.

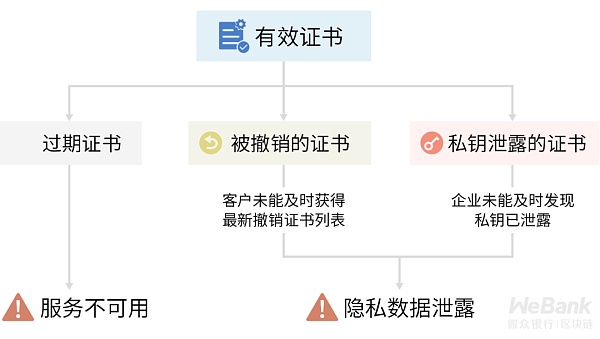

Segunda Dimensión: Ocultación de Datos de Red

Los datos están ocultos en la dimensión de la red, por lo que los datos privados no pueden ser interceptados por terceros malintencionados durante el proceso de transmisión.

Los protocolos clásicos de la serie TLS/SSL de seguridad de la capa de transporte pueden cumplir este requisito. Sin embargo, cabe señalar que la seguridad de este tipo de protocolos depende del normal funcionamiento del servicio de certificados digitales de clave pública de confianza, una vez que el servicio es atacado, puede dar lugar a fraude de certificados, caducidad de certificados, etc., y en última instancia afectar la seguridad y disponibilidad de los servicios existentes.

La tercera dimensión: datos informáticos ocultos en el dominio

En el mismo dominio informático, como un entorno de computación en la nube totalmente controlado e implementado por la empresa, el texto sin formato de los datos privados no abandonará el entorno de aislamiento de seguridad durante el proceso de cálculo y almacenamiento, evitando el acceso no autorizado a los datos privados por parte de fantasmas en el empresa

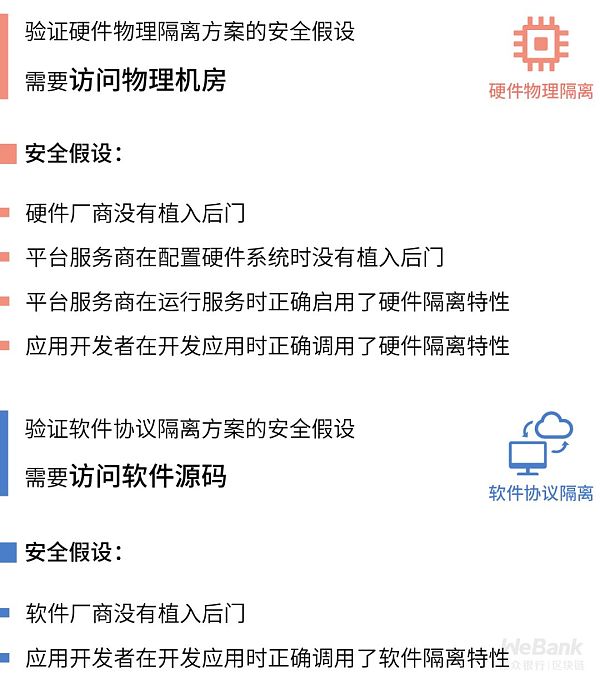

Los datos privados solo se pueden descifrar en texto sin formato en un entorno informático aislado de forma segura. Fuera del entorno informático aislado de forma segura, solo las operaciones de texto cifrado se pueden realizar y almacenar en los medios en texto cifrado. Aquí debe usar aislamiento de hardware o software confiable para crear un entorno informático de aislamiento seguro, que se basa en diferentes suposiciones de seguridad y debe seleccionarse de acuerdo con las características del negocio.

La cuarta dimensión: ocultación de datos informáticos entre dominios

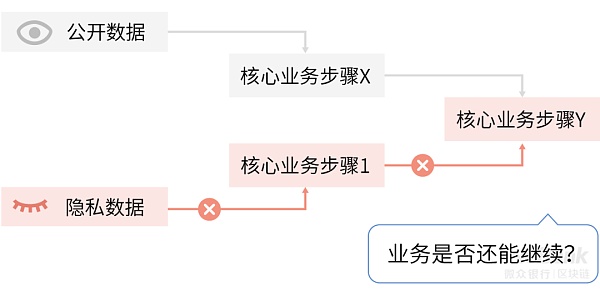

El texto sin formato de los datos privados solo aparece en el mismo dominio informático. Al realizar cálculos conjuntos con otros dominios informáticos, los controladores de otros dominios informáticos no pueden acceder directamente o indirectamente inferir el texto sin formato de los datos privados, lo que impide que otros socios obtengan la autorización del acuerdo de cooperación. datos confidenciales de privacidad.

Como el requisito más desafiante en el cumplimiento de la protección del contenido de datos, es especialmente importante para las empresas con datos altamente confidenciales, como datos médicos y datos financieros. El incumplimiento de los requisitos de cumplimiento a menudo puede significar que no se pueden hacer negocios o enfrentar multas significativas. Y puede haber sanciones bidireccionales, es decir, las empresas no solo serán castigadas por filtrar datos privados debido a lagunas en sus propias soluciones, sino que también serán sancionadas por obtener ilegalmente datos privados confidenciales no autorizados al explotar las lagunas de los programas de empresas asociadas.

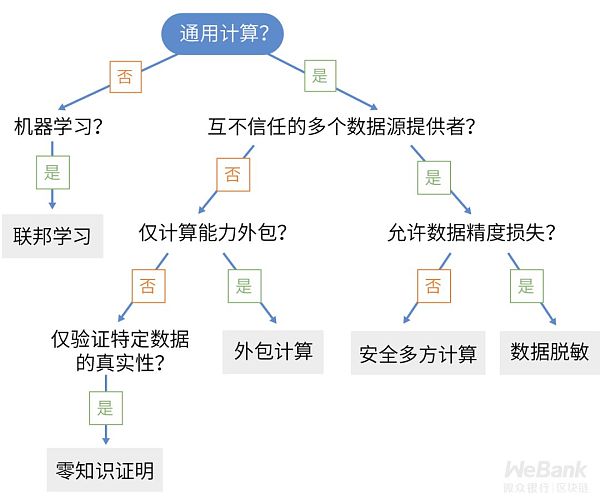

Para evitar accidentes relacionados con el cumplimiento de la privacidad, las soluciones técnicas generales que se pueden adoptar incluyen la desensibilización de datos, la informática segura de múltiples partes, la informática de subcontratación de datos, la prueba de conocimiento cero, etc. En escenarios específicos que involucran el aprendizaje automático, las tecnologías emergentes, como la computación federada, pueden brindar soluciones más efectivas.

Quinta Dimensión: Notificación de Acceso a Datos

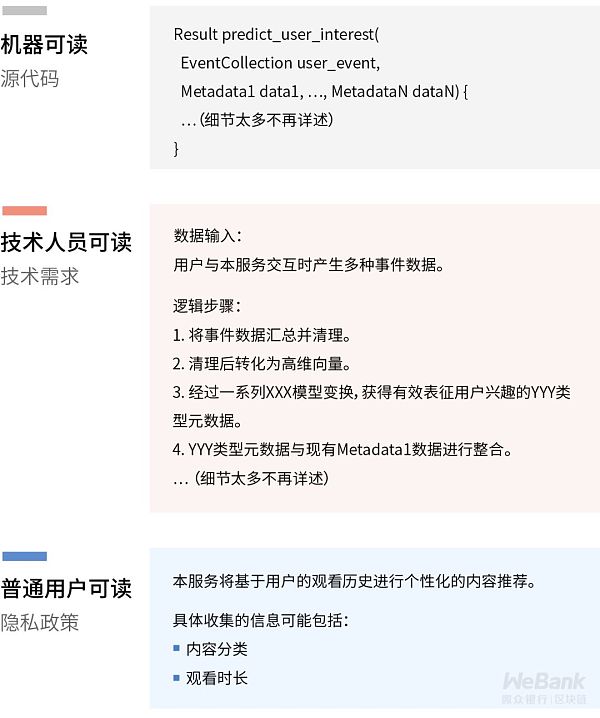

El aviso de acceso a datos se refiere a informar a los clientes qué datos privados recopila la empresa actual, por qué son necesarios, cómo se utilizarán, cómo se almacenarán y cuánto tiempo se almacenarán, y otros detalles de la información privada. Ciclo de vida de circulación de datos. Como requisito más básico en la protección y el cumplimiento de los derechos de datos, protege el derecho a saber de los clientes.

La dificultad para satisfacer esta demanda radica en cómo hacer que los clientes entiendan el lenguaje técnico oscuro y las consecuencias de los riesgos de privacidad relacionados, para evitar que las agencias reguladoras relevantes juzguen que las empresas han violado las regulaciones por confundir la comprensión de los clientes.

La investigación sobre la experiencia del usuario y la tecnología de interacción humano-computadora es la clave para hacer frente a esta demanda. El uso adecuado de la correspondencia automática de riesgos basada en el aprendizaje automático es una tecnología muy elogiada en la industria en los últimos años, que simplifica el costo de comprender a los clientes y les ayuda a evaluar de manera más racional los riesgos potenciales de los negocios correspondientes.

Sexta Dimensión: Control de Recopilación de Datos

El control de recopilación de datos se refiere a permitir que los clientes elijan qué datos privados recopilará el sistema comercial y, después de la selección inicial, permite ajustar las futuras opciones de recopilación de datos. Dado que la recopilación de datos es el punto de partida del ciclo de vida de la circulación de datos privados, este requisito puede dar a los clientes un control global sobre su circulación de datos privados.

Para los datos privados que los clientes no están dispuestos a compartir, bajo la acción del mecanismo de control de recopilación de datos, es imposible ingresar al sistema comercial de forma no autorizada, a fin de crear una sensación de seguridad psicológica para los clientes. La tecnología tradicional de control de acceso puede cumplir con este requisito, pero si el diseño de la arquitectura del sistema original no es escalable, la transformación de los sistemas históricos relevantes será un gran desafío de ingeniería.

Séptima Dimensión: Control de Uso de Datos

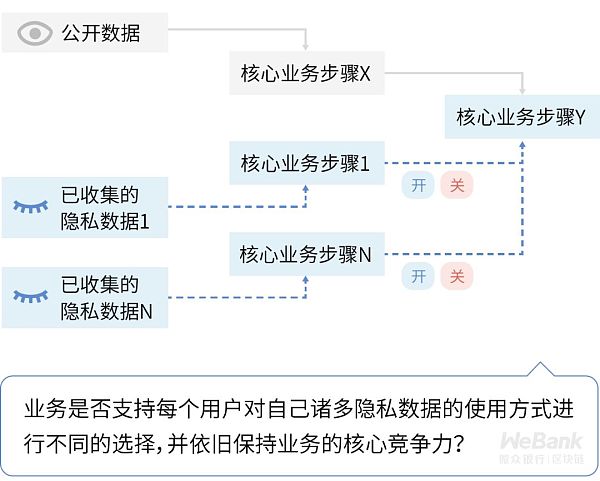

El control del uso de datos se refiere a permitir que los clientes ajusten o restrinjan la forma en que se utilizan los datos privados en sistemas comerciales específicos.

Originalmente, era uno de los requisitos de cumplimiento exclusivos del RGPD, llamado derecho a restringir el procesamiento. La última versión de "Tecnología de seguridad de la información Especificaciones de seguridad de la información personal" también tiene regulaciones relevantes, que solo son válidas para algunos tipos de negocios. En la actualidad, se dirige principalmente al negocio de recomendaciones personalizadas relacionadas con la publicidad online.La intención original del establecimiento es evitar la fuerte intrusión en el espacio de privacidad personal que provocan las recomendaciones demasiado personalizadas.

En vista del enorme mecanismo de multas de GDPR, esto es muy importante para el desarrollo constante de negocios relacionados en áreas donde se valora la privacidad personal. La clave para responder eficazmente a esta demanda radica en si la empresa puede reservar espacio para los cambios de datos de privacidad relacionados en la etapa inicial del diseño de la arquitectura del sistema y reducir el costo de la transformación posterior del sistema.

Octava Dimensión: Control de Datos Derivados

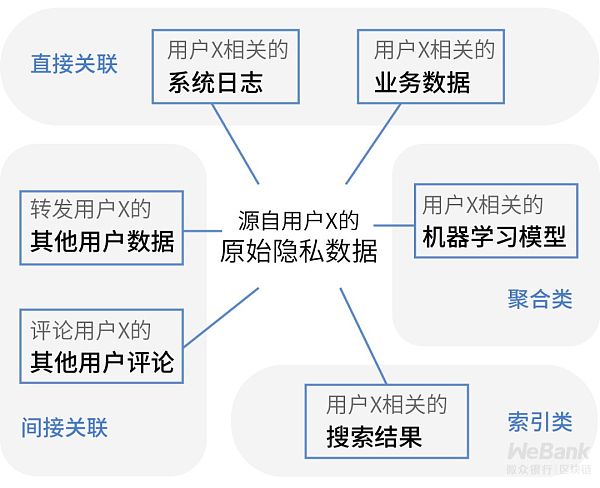

El control sobre el uso de datos derivados se refiere a permitir que los clientes tengan cierto control sobre los datos derivados generados después de la transformación y agregación de sus datos privados originales.

Este es también uno de los requisitos de cumplimiento únicos de GDPR, que actualmente se manifiesta en dos aspectos:

El derecho a los datos se olvida: después de que el cliente elimine la cuenta, limpie los datos históricos individuales correspondientes y los datos agregados que contienen al cliente;

Derecho a la portabilidad de datos: Los clientes tienen la intención de abandonar la plataforma comercial actual, empaquetar y extraer todos los datos históricos relevantes antes, como correos electrónicos, comentarios, datos de host en la nube, etc.

La realización de este requerimiento generalmente enfrenta un alto costo de transformación del sistema. Se recomienda que las empresas consideren un mecanismo completo de trazabilidad de datos de privacidad en la etapa inicial del diseño de la arquitectura del sistema para reducir los costos de cumplimiento para una transformación posterior.

La Novena Dimensión: Reconsideración de la Influencia de los Datos

La reconsideración de la influencia de los datos se refiere a permitir que los clientes reconsideren las decisiones comerciales en función de sus datos privados, corrigiendo así los juicios injustos que pueden hacer los sistemas automatizados de toma de decisiones y eliminando los efectos negativos como la discriminación de datos.

Este puede ser el requisito más desafiante en el cumplimiento de la garantía de datos de derechos, que se centra en la interpretabilidad del diseño del sistema de toma de decisiones basado en datos y limita la aplicación de modelos de aprendizaje automático que son difíciles de explicar en áreas clave como el sustento de las personas y la atención médica. cuidado. Esto requiere que las empresas desarrollen modelos de toma de decisiones con alto poder explicativo al desarrollar sistemas automatizados de toma de decisiones, o que proporcionen soluciones técnicas alternativas para reducir los costos de cumplimiento causados por errores de juicio.

Exactamente: una legislación y supervisión estrictas, un control estricto y el desarrollo de empresas tecnológicas coincidentemente cumplen con las regulaciones.

Las leyes y reglamentos de protección de la privacidad cada vez más detallados han presentado requisitos de cumplimiento cuantitativos para datos de privacidad masivos. Solo con la ayuda de la tecnología puede ser posible lograr de manera efectiva el cumplimiento de la privacidad, a fin de eliminar los obstáculos a la innovación comercial continua de las empresas y prepararlas para explorar el mercado internacional.

Por lo tanto, a partir del próximo tweet de esta serie, comenzaremos con el campo tecnológico central de la "criptografía" de protección de la privacidad y compartiremos gradualmente con usted un análisis en profundidad y un análisis teórico de las tecnologías clave. abajo.

Tags:

Golden Finance Blockchain, 5 de marzo La Autoridad de Conducta Financiera (FCA) del Reino Unido tiene razones para creer que BitMEX ha iniciado operaciones en la región sin autorización.

Hablando de los datos del mundo, la división a largo plazo debe combinarse y la integración a largo plazo debe dividirse.Con el rápido desarrollo de la tecnología de software y hardware.

Recientemente, la adquisición de Steemit por parte de Justin Sun ha causado mucha controversia.En respuesta a este asunto, Golden Finance entrevistó en exclusiva a Justin Sun, el fundador de Tron.

En el proceso de desarrollo empresarial moderno.

La combinación de banca y blockchain está en la vía rápida.Apenas a fines de febrero.

Bitcoin ha seguido cayendo recientemente, lo que ha provocado que se extienda la ansiedad de los inversores. Un informe reciente de Glassnode indicó que.

Según datos de BTC.com, a las 19:05 de la tarde del 9 de marzo, Bitcoin ajustó la dificultad de minería a 16,55 T en la altura del bloque 620.982, un aumento del 6.