BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%Para el algoritmo ProgPoW recientemente controvertido, el desarrollador independiente kikx reveló una laguna en el algoritmo hoy, lo que hace que no pueda lograr realmente el objetivo de anti-ASIC. Kikx también agregó que esta laguna se descubrió recientemente y no representará una amenaza para el algoritmo Ethash actualmente utilizado por Ethereum.

Al respecto, el desarrollador de Ethereum Philippe Castonguay comentó:

Desde entonces, James Hancock, el coordinador de la bifurcación dura de Ethereum, confirmó la existencia de esta vulnerabilidad y luego expresó su agradecimiento.

Entonces, ¿de qué se trata esta laguna?

Echemos un vistazo a los detalles revelados por kikx:

La plataforma de contratos inteligentes de cadena cruzada CLV y la plataforma de aplicación autónoma descentralizada Anonverse han llegado a una cooperación: el 26 de marzo, la plataforma de contrato inteligente de cadena cruzada CLV (anteriormente Clover Finance) ha llegado a una cooperación con la plataforma de aplicación autónoma descentralizada Anonverse. Anonverse ha integrado la billetera multicadena CLV y juntos crearán una puerta de entrada al mundo del metaverso. [2022/3/26 14:19:38]

ProgPow tiene un defecto de diseño:

La función hash ProgPoW se define como:

Luego, realice los siguientes 3 pasos:

Fijar semilla a cualquier valor de 64 bits, luego calcular mix_hash = hash_mix(block_number, seed);

Busque extra_nonce para que header_hash satisfaga la condición de dificultad;

Busque el nonce para que keccak_progpow_64(header_hash, nonce) == seed;

(A) keccak_progpow_64(header_hash, nonce) == semilla;

(B) keccak_progpow_256(header_hash, seed, mix_hash) <= límite;

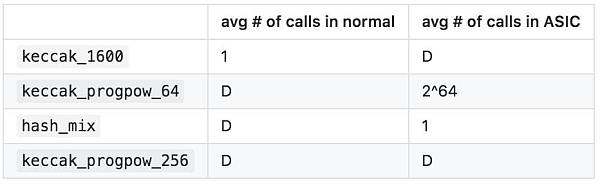

En un cálculo hash normal, se requiere una llamada keccak_1600 para calcular el header_hash del block_header y llamar a otras funciones a su vez para cada valor nonce.

En el cálculo de hash ASIC, se requiere una llamada hash_mix en el paso 1, keccak_1600 y keccak_progpow_256 se llaman en el paso 2, y keccak_progpow_64 se llama en el paso 3.

Dado que hash_mix solo se llama una vez en nuestro cálculo ASIC, podemos usar la CPU del host para calcular hash_mix. Las otras funciones son funciones hash keccak, no requieren almacenamiento en memoria y se pueden calcular fácilmente en ASIC.

Necesitamos comparar D en keccak_progpow_64 fila con 2^64. En pocas palabras, una D más grande haría que el ASIC fuera más rentable. Es difícil estimar el umbral del umbral, pero creo que la dificultad actual (> 2^50) es lo suficientemente grande.

El código de prueba es simple.

search_asic se define aquí

Debido a la existencia de esta laguna, ¿pueden los mineros dar un suspiro de alivio?

Tags:

Inesperadamente, el colapso de los activos de productos básicos masivos en general se produjo tan rápido. El sábado, Arabia Saudita recortó el precio del crudo que vende a mercados en el extranjero, incluidos Europa.

Recientemente, Bitcoin ha caído uno tras otro, y el precio ha vuelto a principios de año.

Para el algoritmo ProgPoW recientemente controvertido, el desarrollador independiente kikx reveló una laguna en el algoritmo hoy.

Estimado usuario: Con respecto a la disputa de marca registrada con Jiyu Project.

Recientemente, expertos de la industria descubrieron que el Weibo de He Yi y Sun Yuchen fue bloqueado nuevamente. Según Cointelegraph.

Vitalik dijo una vez: "El talón de Aquiles del ecosistema no es el nodo, sino la conexión. Cada aplicación que construimos no debe ser solo una aplicación aislada.