BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%

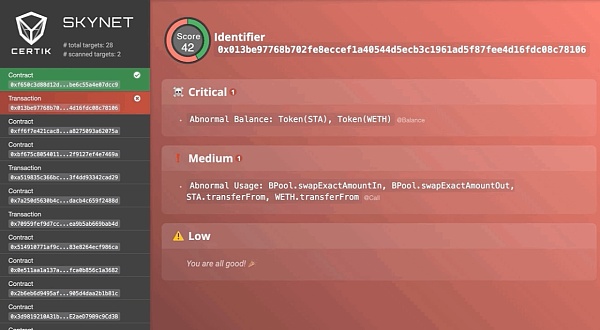

Después de que CertiK capturó el ataque de Balancer a las 2:00 a. m. del 29 de junio, "Guantes vacíos: análisis de ataque de Balancer", a las 8:00 p. Dos contratos de Balancer DeFi con principios similares fueron anormales, y las dos anomalías ocurrieron en el bloque número 10360609 y el bloque número 10361515 respectivamente. A diferencia del ataque del día 29 que simplemente explotó lagunas contractuales, esta vez los piratas informáticos utilizaron inteligentemente el modelo financiero Compund para generar una gran cantidad de tokens COMP de la nada. El proyecto estrella de DeFi fue atacado tres veces en un día, lo que hizo que los partidarios se preocuparan por el futuro de todo el mercado de DeFi.

Escaneo Skynet

Resumen del evento

El 29 de junio, después de que el atacante tomó prestados y acuñó tokens del préstamo flash dYdX, obtuvo tokens cWBTC y cBAT a través del préstamo flash uniswap, y luego intercambió los tokens prestados en una gran cantidad en el conjunto de tokens de Balancer, activando así el mecanismo Compound The airdrop. del protocolo es obtener los tokens COMP lanzados desde el aire, y luego usar la función gulp() de Balancer para actualizar la cantidad de grupos de tokens, luego tomar todos los tokens y devolver el préstamo flash. El atacante es equivalente a aprovechar el modelo financiero del protocolo Compound, los préstamos flash y las vulnerabilidades del código Balancer para crear COMP de la nada, con una ganancia total de alrededor de 11.5ETH.

Retrato psicológico del atacante de CertiK

FCA advierte contra la confianza en los KOL de criptomonedas y acciones en línea: el 7 de septiembre, la Autoridad de Conducta Financiera (FCA) del Reino Unido advirtió a los británicos que no sigan los consejos financieros de los KOL de criptomonedas y divisas en línea. Según los informes, las personas influyentes financieras en YouTube y TikTok han estado utilizando la crisis del costo de vida para persuadir a los espectadores de que prueben las criptomonedas y el comercio de acciones basado en aplicaciones.

Un portavoz de la FAC dijo: "Hemos estado trabajando con el gobierno para garantizar que el contenido financiero se incluya en la Ley de seguridad en línea, lo que significa que las empresas de tecnología y redes sociales deberán desempeñar un papel para ayudar a proteger a los consumidores". Los reguladores británicos han advertido enérgicamente contra la promoción de criptoactivos y otras inversiones de riesgo.

La FCA anunció en agosto que había introducido reglas más estrictas para regular las inversiones de riesgo dirigidas a inversores de bajos ingresos que prometen grandes ganancias. (UKtech.news) [2022/9/7 13:14:21]

Los dos ataques a las 8:00 pm y 11:00 pm del 29 de junio utilizaron el mismo método y la misma dirección de pago, lo que confirmó que pertenecían a un equipo. Aunque estos dos ataques y el ataque a las 2 a. m. del día 29 utilizaron el gulp() del contrato Balancer, los métodos de ataque fueron diferentes. Los dos últimos ataques utilizaron las lagunas en el modelo financiero de Compound en lugar de las lagunas del código puro. Además, las ganancias de los dos últimos ataques son mucho menores que las del primer ataque, y los piratas informáticos que llevaron a cabo el primer ataque no tienen ningún incentivo para volver a atacar.

CertiK consideró que los dos últimos ataques fueron ataques de imitación utilizando principios similares 14 horas después del primer ataque.

Nuevos desafíos para la seguridad de DeFi

Esta vez, el ataque aprovechó principalmente las lagunas en el diseño del modelo financiero, no las lagunas en el nivel de código. Este nuevo modo de ataque generado por el mercado DeFi hace que el único servicio de "auditoría de código" de la mayoría de las empresas de seguridad de blockchain sea inútil.

BTC supera la marca de los $35 000 con un aumento intradiario del 0,14 %: los datos de Huobi Global muestran que BTC ha subido a corto plazo, superando la marca de los $35 000, y ahora cotiza a $35 013,71, un aumento intradiario del 0,14 %. fluctúa mucho, así que por favor haga un buen trabajo en el control de riesgos. [2021/6/29 0:14:15]

Las tecnologías de seguridad tradicionales que solo se enfocan en el nivel de código y no pueden analizar modelos abstractos no pueden hacer frente a los nuevos desafíos que presenta DeFi. DeFi sin protección a nivel de modelo solo puede reducirse a un cajero automático para piratas informáticos que están familiarizados con el modelo financiero de DeFi.

¿La advertencia de seguridad de DeFi está haciendo más daño que bien?

Este ataque de imitación ha hecho que muchas personas cuestionen a la empresa de seguridad blockchain: ¿El artículo de análisis de la empresa de seguridad enseñará a más personas a atacar? ¿Por qué varias advertencias de seguridad no lograron mejorar el entorno de seguridad? ¿Realmente todavía necesitamos alertas de seguridad?

El punto de vista de CertiK es que no solo se necesita una advertencia de seguridad, ¡sino también más rápida y más profunda!

A diferencia de los sistemas de software tradicionales, todas las transacciones y llamadas de contratos en la cadena de bloques son abiertas y transparentes. Después del ataque, los registros de transacciones en la cadena de bloques son los libros de texto más sencillos para los piratas informáticos. Las empresas de seguridad de la cadena de bloques deben emitir advertencias tempranas antes de imitar ataques para proteger a las empresas relacionadas. Sin embargo, los frecuentes ataques recientes han demostrado una vez más que las advertencias de seguridad están lejos de ser suficientes y no pueden cambiar el estado de seguridad actual de DeFi e incluso de toda la cadena de bloques.

¿Todavía hay una posibilidad para la seguridad de DeFi?

Para cambiar fundamentalmente el estado de seguridad de DeFi, debemos introducir un nuevo mecanismo de seguridad para nuevos contratos inteligentes (como DeFi, IoT).

Este tipo de mecanismo de seguridad debe poder analizar la capa del modelo, debe poder adaptarse al desarrollo de nuevos contratos e intentar interceptar el ataque en lugar de advertir después del ataque. El equipo de CertiK está desarrollando un nuevo mecanismo seguro de DeFi basado en CertiK Chain, CeDeFi (Certified DeFi), es decir, DeFi confiable, que se cree que cambiará por completo el estado actual de seguridad pasiva en el futuro.

El mercado de contratos de 24 horas liquidó más de 259 millones de dólares EE. UU. El contrato BTC liquidó 144 millones de dólares EE. UU.: según el informe de estadísticas del mercado de contratos, la liquidación total de la red del mercado de contratos en las últimas 24 horas fue de 259 millones de dólares EE. UU. y el número de personas liquidadas fue de 22.220. Entre ellos, Huobi perdió $44,85 millones, OKEx perdió $44,58 millones, BitMEX perdió $12,3 millones, Binance perdió $117 millones y Bybit perdió $41,62 millones. Las tres monedas principales con el monto de liquidación son BTC con $ 144 millones, ETH con $ 55,69 millones y XRP con $ 19,25 millones. [2020/12/21 15:59:23]

Recuperación de ataques

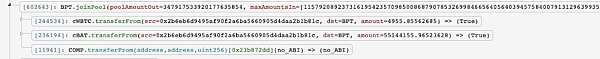

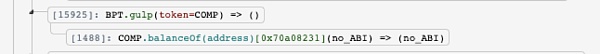

Tome el ataque de las 11 p.m. en Balancer como ejemplo:

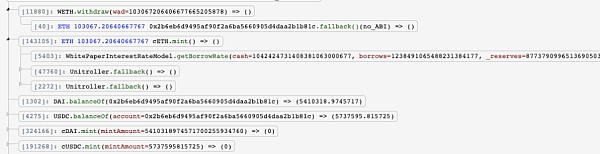

Paso 1: Pida prestado tokens WETH, DAI y USDC de dYdX en forma de préstamo flash, las cantidades son 103067.20640667767, 5410318.972365872 y 5737595.813492 respectivamente.

Paso 2: Usando los tokens obtenidos en el paso 1, acuña los tres tokens (cETH, cDAI y cUSDC) (mint).

Paso 3: use uniswap para pedir prestado (tomar prestado) y acuñar (mint) tokens cWBTC y cBAT a través de préstamos flash.

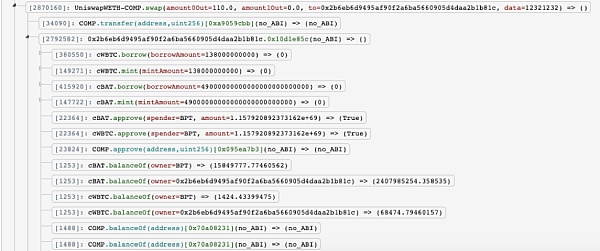

Paso 4: Llevar el cWBTC y el cBAT obtenidos al conjunto de tokens En este momento, el número de cWBTC y cBAT que posee el atacante es 4955.85562685 y 55144155.96523628 respectivamente.

Paso 5: use cWBTC y cBAT para realizar una gran cantidad de transacciones en el conjunto de tokens, activando así la operación Airdrop y distribuyendo COMP no atribuido al conjunto de tokens.

Paso 6: Llame a la función gulp() para sincronizar el número de COMP actual con el contrato inteligente de Balancer y elimine cWBTC, cBAT y el COMP adicional agregado al conjunto de tokens. Al salir del grupo de tokens, el número de cWBTC y cBAT que posee el atacante también es 4955.85562685 y 55144155.96523628. Pero debido al COMP adicional generado a través de una gran cantidad de transacciones en el grupo de tokens, el atacante obtiene tokens COMP adicionales. Aquí, el atacante también puede optar por ingresar directamente a otros grupos de tokens, reutilizar el método de ataque del paso 1 al paso 6 y obtener tokens COMP adicionales.

Paso 7: Paga los préstamos flash de uniswap y dYdX, y vete.

Paso 8: el atacante aún puede usar el mismo método (paso 1 a paso 7) para lanzar ataques en otros grupos de tokens. El mecanismo del ataque es similar, pero los tipos de tokens prestados a través de préstamos flash y utilizados para llevar a cabo el ataque son ligeramente diferentes.

Enlace de referencia:

Noticias:

https://cointelegraph.com/news/hacker-steals-balancers-comp-allowance-in-second-attack-within-24-hours

Noticias en chino:

https://www.chaindd.com/3330102.html

Análisis sin procesar:

https://twitter.com/frenzy_hao/status/1277597671847411712

Ataque al historial de transacciones a las 8:00 p. m. del día 29:

https://ethtx.info/mainnet/0xa519835c366bc77d93c9d3e433e653bfc46120688ad146b383f4dd93342cad29

Ataque al historial de transacciones a las 11:00 p. m. del día 29:

https://ethtx.info/mainnet/0x70959fef9d7cc4643a0e885f66ec21732e9243ffd3773e4a9ea9b5ab669bab4d

Más información

Información general: info@certik.org

Auditoría & Asociaciones: bd@certik.org

Sitio web: certik.org

Twitter: @certik.org

Telegrama: t.me/certik.org

Medio: medium.com/certik

Bihu: bihu.com/people/1093109

Tags:

1. Breve descripción del evento El 18 de junio de 2020 (la hora mencionada en el artículo es la hora UTC).

Con respecto al lanzamiento de Polkadot, también tiene estas preguntas: Polkadot está en línea.

Golden Finance Blockchain News, 23 de junio Muchos especuladores del mercado creen que durante mucho tiempo en el pasado.

Después de que CertiK capturó el ataque de Balancer a las 2:00 a. m. del 29 de junio, "Guantes vacíos: análisis de ataque de Balancer".

La Undécima Enmienda a la Ley Penal aún comenzó a solicitar opiniones según lo programado. A juzgar por el contenido de la revisión.

Durante el período del 18 de junio, me preocupaba que "Avalokitesvara" no fuera suficiente. Si me despertaba, de repente descubrí que las cuentas de mis padres se pueden usar de manera casual.

La forma de matar cerdos en el círculo monetario ha vuelto a evolucionar.En el pasado, la forma más común de sacrificar cerdos era involucrarse en algunos supuestos conceptos que nunca antes se habían visto.