BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%Blockchain siempre ha sido favorecido por las personas por sus características inmutables, distribuidas y permanentemente verificables.Estas características hacen que blockchain suene muy seguro e incluso parezca una tecnología infalible. Pero, de hecho, los ataques contra la cadena de bloques siempre han existido y, cada vez que ocurren, suelen causar grandes pérdidas.

Comprender cómo funcionan estos ataques es crucial para los desarrolladores y usuarios de blockchain. Más vale prevenir que curar, no "trates la cabeza con dolor de cabeza, trata el pie con un pie".

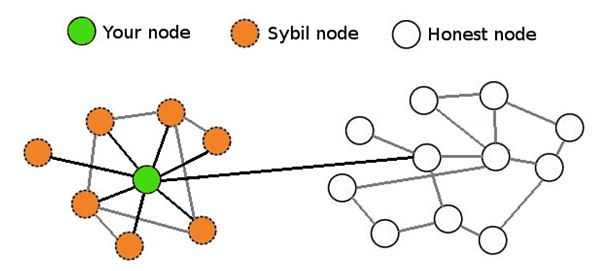

1. Ataque de eclipse: un nodo elegirá una cantidad "x" de nodos como base para acceder a la cadena de bloques, y el nodo obtendrá los datos de la cadena de bloques de esta cantidad "x" de nodos.

Si el atacante puede hacer que los nodos "x" seleccionados por este nodo sean todos nodos controlables por el atacante, el nodo atacado puede estar en un estado "aislado". El nodo atacado quedará aislado de la red principal y completamente controlado por el atacante.

Como se muestra a continuación:

Figura 1

2. Witch Attack - La "bruja" aquí no se refiere a una mujer con magia, sino a una película estadounidense "Sybil". La protagonista de la obra tiene 16 personalidades y desempeña 16 roles diferentes. El ataque Sybil se refiere a un ataque iniciado por el mismo nodo que pretende ser un nodo diferente.

Los atacantes utilizan identidades falsificadas para hacer que una pequeña cantidad de nodos pretendan ser una gran cantidad de nodos, lo que afecta a toda la red. Los atacantes pueden usar ataques sybil para realizar doble gasto, lograr ataques del 51%, etc., y para implementar ataques de eclipse, generalmente realizan primero ataques sybil.

Figura 2

3. Ataque alienígena: el ataque alienígena también se denomina "contaminación de direcciones".

Cuando diferentes cadenas públicas usan protocolos de protocolo de enlace compatibles, llamamos a estas cadenas públicas cadenas homogéneas. El atacante agrega los datos del nodo de la misma cadena al nodo de la cadena pública atacada. Cuando el nodo de la cadena pública atacada se comunica e intercambia grupos de direcciones, contaminará los grupos de direcciones de otros nodos normales y continuará contaminando toda la red de la cadena pública, lo que dará como resultado en una disminución en el desempeño de la comunicación de la cadena pública, y eventualmente causando congestión de nodos y otros fenómenos.

Muchos sistemas de cadena de bloques desarrollados sobre la base de Ethereum utilizan el mismo algoritmo de comunicación que Ethereum, y todos pertenecen a la misma cadena de Ethereum.

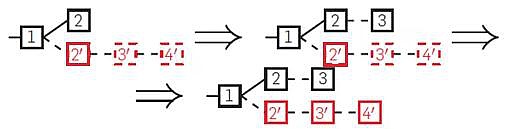

1. Minería egoísta: el mecanismo de consenso de la cadena de bloques determina que los nodos acordarán que la cadena más larga es real y efectiva. El atacante puede continuar minando en el último bloque actual sin transmitir, ocultando así los bloques que ha minado.

Cuando el bloque oculto por el nodo atacante es más largo que el bloque más largo ya publicado en la cadena, se transmitirá, convirtiéndose así en la cadena más larga, de modo que la cadena más larga original se revertirá, realizando así ataques como el doble gasto.

Al mismo tiempo, los nodos que realizan minería egoísta pueden obtener mayores beneficios que otros nodos honestos. Suponiendo que la minería continúa sobre la base del bloque 1, el nodo egoísta extrae "2'" y "3'", pero no transmite estos dos bloques al mundo exterior y continúa sobre la base de la minería "3'". , y cuando otros nodos excavan "2", también transmite "2'" al mundo exterior, provocando una bifurcación en la cadena, y así sucesivamente. Cuando el nodo egoísta excava una cadena más larga y transmite, puede obtener todos recompensas mineras desde "2'" hasta el último bloque.

Figura 3

2. Troyanos mineros: los atacantes propagan programas mineros a otras computadoras cargando programas maliciosos en la red pública o creando gusanos.

Utilice los recursos informáticos y la electricidad de otras personas para minar y obtener beneficios mineros. La computadora atacada consumirá una gran cantidad de recursos, lo que hará que la computadora se congele y acorte su vida útil.

Figura 4

3. Ataque de potencia informática del 51 %: el ataque de potencia informática del 51 % es uno de los métodos de ataque más famosos en la cadena de bloques.

En una red blockchain de consenso POW, el poder de cómputo es poder. Cuando más del 50% de la potencia informática está controlada por una sola persona, esta persona puede revocar y bloquear transacciones de forma arbitraria, logrando así duplicar el gasto.

Este ataque es más difícil de lograr en redes grandes y es más probable que ocurra en redes pequeñas. En el consenso de POS, existen ataques de acumulación de edad de monedas y ataques de larga distancia similares a este.

4. Ataque de secuestro de tiempo: un nodo determina el tiempo a través del valor medio del tiempo de otros nodos.

Si un atacante coloca una lista de nodos maliciosos en la lista de pares del nodo atacado, puede controlar el tiempo de este nodo, como a través de un ataque de eclipse.

Los nodos atacados no recibirán bloques de la red normal. Dado que estas transacciones no se pueden enviar a la red blockchain real, los atacantes pueden lanzar ataques como el doble de gasto en este nodo.

1. Ataque de Finney: si el atacante puede ocultar un bloque que contiene su propia transacción, es posible lograr un doble gasto.

Cuando un intercambio u otra institución acepta una transacción sin confirmación, un atacante puede transferirle dinero, gastar los fondos ya gastados en su bloque oculto y transmitir el bloque oculto antes de que se transmita el nuevo bloque de transacción.

Debido a que el tiempo de bloque oculto es anterior, el gasto posterior se revertirá, logrando así el doble de gasto.

2. Ataque racial: este tipo de ataque es una rama del "ataque Finney". El atacante realizará dos transacciones al mismo tiempo, gastará el mismo fondo y transferirá una a un comerciante que admita 0 confirmación para retiro de efectivo; una transferir a sí mismo, y dar mayor gas.

Los nodos priorizarán las transacciones con mayor cantidad de gas, por lo que esta última transacción no se ejecutará. Por lo general, el atacante se conectará a un nodo que esté más cerca del comerciante atacado para operar, de modo que el comerciante recibirá la transacción que finalmente no se ejecutará primero.

El costo causado por las lagunas en la cadena de bloques puede ser muy alto, especialmente para las cadenas públicas, donde cualquiera puede conectarse de forma anónima a la cadena pública.

La inmutabilidad de la cadena de bloques hace que sea más difícil recuperar las pérdidas después de que ocurre un ataque y, aunque se puede reparar a través de hard forks y soft forks, obviamente no es un buen método. Por lo tanto, es especialmente importante realizar una auditoría de seguridad antes de ponerlo en marcha.

Tags:

Jinse Finance informó que el intercambio de contratos perpetuos de criptomonedas OOEX emitió hoy un anuncio de interrupción.

Como todos sabemos, Coinbase ahora planea salir a bolsa. Según informes recientes de los medios, en el análisis institucional de Coinbase en la primera mitad de 2020.

Recientemente, el distrito de Xiangcheng de la ciudad de Suzhou lanzó la "Política de cadena de bloques versión 2.0" - "Varias políticas de apoyo para la aglomeración y el desarrollo de la industria de cadena de bloqu.

Blockchain siempre ha sido favorecido por las personas por sus características inmutables.

Estamos muy complacidos de anunciar que Nervos pronto se integrará con BSN (Red de servicio basada en cadena de bloques.

Golden Finance Blockchain, 25 de julio Han pasado más de diez años desde el nacimiento de Bitcoin, pero la relación con las agencias reguladoras en varios países no ha sido armoniosa.Sin embargo.

La epidemia mundial está bloqueando la "circulación exterior" de la economía mundial durante mucho tiempo.