BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

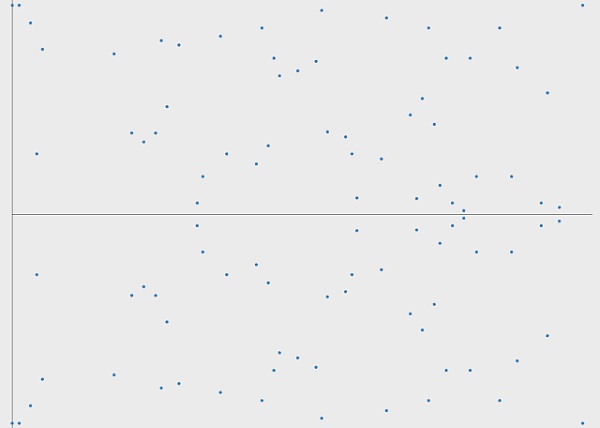

XRP/USD-2.16%Este artículo tiene como objetivo proporcionar una breve introducción a la criptografía de curva elíptica. Este artículo asume que el propósito de lectura del lector es saber por qué ECC es una herramienta criptográfica efectiva y su razón de ser. Mi objetivo es dar una explicación amplia y omitiré algunas pruebas y detalles de implementación, centrándome en los principios abstractos.

- Ejemplo de curva elíptica -

ECC es un método de encriptación de datos para que solo ciertas personas puedan desencriptarlos. En la vida real, ECC tiene algunos casos de uso comunes, pero el uso principal es cifrar datos y tráfico de Internet. Por ejemplo, ECC se puede utilizar para garantizar que cuando se envía un correo electrónico, nadie más que el destinatario pueda leer el contenido del mensaje.

Hay muchos tipos de criptografía de clave pública, y ECC es solo uno de ellos. Además, existen algoritmos como RSA y Diffie-Helman. Primero, daré una breve reseña sobre la criptografía de clave pública y luego hablaré sobre ECC y el edificio de gran altura sobre estos conceptos. Lectores, estudien en profundidad el conocimiento sobre la criptografía de clave pública cuando tengan tiempo.

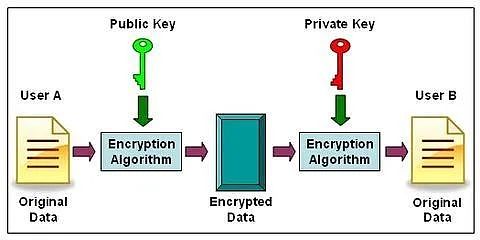

La criptografía de clave pública funciona como se muestra en el siguiente diagrama:

- Wikia.org -

El diagrama anterior muestra dos claves: una clave pública y una clave privada. Estas dos claves se utilizan para cifrar y descifrar datos, respectivamente. De esta forma, durante la transmisión de datos cifrados, personas de todo el mundo pueden ver (texto cifrado), pero no pueden conocer su contenido.

Supongamos que Facebook está a punto de recibir un mensaje privado de Trump. Facebook debe asegurarse de que cuando Trump envíe un mensaje privado a través de Internet, ningún intermediario (NSA, proveedor de servicios de Internet) pueda leer el mensaje privado. En el caso de la criptografía de clave pública, todo el proceso es el siguiente:

Las monedas estables algorítmicas tienen un aumento promedio del 1,70 % en la actualidad: las cotizaciones de Jinse Finance and Economics muestran que las monedas estables algorítmicas tienen un aumento promedio del 1,70 % en la actualidad. De las 8 monedas, 6 subieron y 2 bajaron, entre las cuales las principales fueron: MITH (+7,04%), BAGS (+5,03%) y LUNA (+4,49%). Las principales monedas son: ONS (-5,38%), BAC (-0,77%) y FRAX (-0,73%). [2021/8/10 1:46:21]

Trump notificó a Facebook que quería enviar un mensaje privado a Facebook

Facebook envió su propia clave pública a Trump

Trump cifró el mensaje privado con esta clave pública: "I love Fox and Friends" + Public Key = "s80s1s9sadjds9s"

Trump envía mensaje privado encriptado a Facebook

Facebook usa la clave privada para descifrar el mensaje privado "s80s1s9sadjds9s" + Clave privada = "Amo a Fox y sus amigos"

Como puede ver, la criptografía de clave pública es una técnica muy útil. Estos son algunos puntos clave.

La clave pública se puede enviar a cualquier persona, es pública.

La clave privada debe estar protegida. Si el intermediario obtiene la clave privada, puede descifrar el mensaje privado.

Una computadora puede cifrar rápidamente un mensaje con una clave pública y descifrar un mensaje con una clave privada.

Sin la clave privada, a una computadora le llevaría mucho tiempo (millones de años) forzar un mensaje cifrado mediante la fuerza bruta.

Para todos los algoritmos de criptografía de clave pública, lo más importante es que todos tengan su propia función de trampilla única (función de trampilla). Una función de trampilla es una función que solo se puede calcular en una dirección, al menos es fácil de calcular en una sola dirección. (Tomaría millones de años usar la fuerza bruta desde la otra dirección usando una computadora moderna).

BCH cayó por debajo de la marca de $ 470 con una caída intradiaria del 1,99 %: según datos de Huobi Global, BCH cayó a corto plazo y cayó por debajo de la marca de $ 470. Ahora se reporta en $ 469,0, con una caída intradiaria del 1,99 %. fluctúa mucho, por favor haga un buen trabajo en el control de riesgos. [2021/2/7 19:06:08]

Ejemplo de función sin trampilla: A + B = C

Conociendo A y B, puedo calcular C. El problema es que también puedo calcular A dados B y C. Esta es la función sin trampilla.

Función de trampilla:

Dado "I love Fox and Friends" y la clave pública, puedo calcular "s80s1s9sadjds9s", pero dado "s80s1s9sadjds9s" y la clave pública, no puedo calcular "I love Fox and Friends".

En el algoritmo RSA (probablemente el sistema de clave pública más popular), la función de trampilla depende de qué tan fácil sea factorizar un gran número en factores primos.

Clave pública: 944.871.836.856.449.473 Clave privada: 961.748.941 y 982.451.653

En el ejemplo anterior, la clave pública es un número grande y la clave privada son dos factores primos de la clave pública. Este es un buen ejemplo porque es fácil averiguar la clave pública multiplicando los números de la clave privada, pero lleva mucho tiempo averiguar la clave privada usando una computadora si todo lo que tiene es la clave pública.

Nota: en la verdadera práctica criptográfica, las claves privadas deben tener más de 200 bits para que se consideren seguras.

ECC tiene el mismo propósito que RSA. ECC genera una clave pública y privada que permite que dos partes se comuniquen de forma segura. Sin embargo, ECC tiene una gran ventaja sobre RSA. Una clave ECC de 256 bits es tan segura como una clave RSA de 3072 bits. Es decir, en sistemas con recursos limitados, como teléfonos inteligentes, computadoras integradas y redes de moneda encriptada, las claves ECC requieren menos del 10 por ciento del espacio del disco duro y el ancho de banda de las claves RSA.

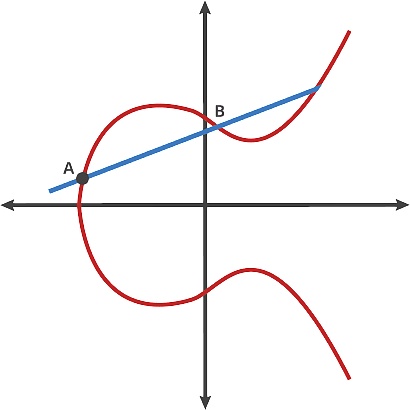

Aquí viene el punto. La principal diferencia entre ECC y RSA es la función de trampilla. La función de trampilla de ECC es como una versión matemática del juego de billar. Comenzamos por encontrar un punto específico en la curva, luego usamos una función (a menudo llamada función de punto) para encontrar un nuevo punto en la curva, luego usamos la función de punto repetidamente, saltando alrededor de la curva hasta que encontramos el último punto. Echemos un vistazo a los pasos específicos del algoritmo:

-arstechnica.com-

Desde el punto A:

Un punto B = -C (dibuje una línea recta desde el punto A hasta el punto B e interseque la curva en el punto -C)

- El punto C se refleja en el punto C de la curva a través del eje X

Un punto C = -D (dibuje una línea recta desde el punto A hasta el punto C, corte la curva en el punto -D)

-El punto D se refleja al punto D en la curva a través del eje X

Un punto D = -E (dibuje una línea recta desde el punto A hasta el punto D e interseque la curva en el punto -E)

- El punto E se refleja en el punto E de la curva a través del eje X

Esta es una excelente función de trampilla porque si sabe dónde está el punto de inicio (A) y cuántos saltos se necesitan para llegar al punto final (E), es fácil encontrar el punto final. Sin embargo, si solo sabe dónde están el punto inicial A y el punto final E, es casi imposible saber cuántos saltos se han experimentado en el medio.

Clave pública: punto inicial A, punto final E Clave privada: se necesitan varios saltos del punto A al punto E

Las siguientes son algunas preguntas que encontré cuando aprendí ECC por primera vez y mis respuestas. Espero que sea de ayuda para todos los lectores.

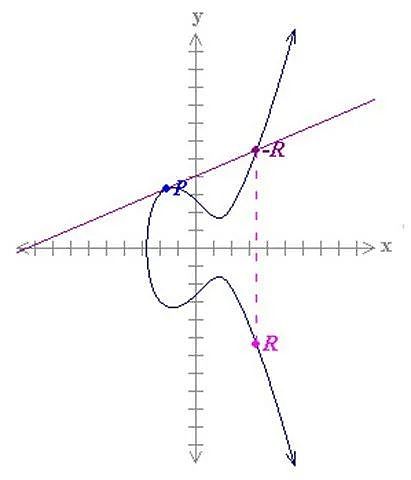

Respuesta: No, porque el segundo punto (suponiendo -R) es en realidad el resultado de P punto P (suponiendo que el primer punto es P).

P punto P= -R

Entonces, ¿qué es P punto P? En realidad es una recta tangente que pasa por el punto P. Vea la imagen a continuación:

- f5.com-

Si la intersección de la línea y la curva está demasiado lejos del origen, podemos definir un valor máximo X . Si se excede el valor de X, la línea se envuelve y comienza de nuevo en el eje Y. Como se muestra abajo:

Esta es una buena pregunta, pero necesita una respuesta más profunda. En este artículo, solo quiero explicar brevemente RSA y ECC. Los lectores pueden consultar más información técnica para comprender los detalles específicos.

(Nota del traductor: aunque el autor afirmó en el texto original que aprender criptografía de curva elíptica se debe a su interés en Bitcoin y la moneda digital, los principios descritos aquí se centran en el cifrado y descifrado, y aún no involucran la curva elíptica en la moneda digital (En menos el objetivo principal en Ethereum) es verificar la autoridad de las transacciones. En Ethereum, el proceso de los usuarios que envían transacciones no es usar una clave pública o una clave privada para cifrar los datos de la transacción, sino usar una clave privada para firmar los datos de la transacción. Estas firmas La información se envía junto con la transacción, y los nodos que obtienen la información de la firma pueden usar el algoritmo de curva elíptica para recuperar una dirección y compararla con los datos originales de la transacción para saber si la transacción fue emitida por un usuario que tiene el derecho a usar la dirección.)

Enlace original:

https://blog.goodaudience.com/very-basic-elliptic-curve-cryptography-16c4f6c349ed

Por: Lane Wagner

Traducción y revisión: Min Min y A Jian

Tags:

¿Qué más necesitan experimentar los "SUSHIs"?La popularidad del SUSHI se ha desvanecido, principalmente porque el precio ha bajado. En solo 3 días.

Golden Finance lanzó recientemente la columna Hardcore para brindar a los lectores introducciones o interpretaciones detalladas de proyectos populares. DeFi es muy popular.

Golden Finance Blockchain Noticias del 3 de septiembre Si la industria del cifrado realmente quiere ganar contra las finanzas centralizadas (CeFi).

Este artículo tiene como objetivo proporcionar una breve introducción a la criptografía de curva elíptica.

El agregador de DeFi yearn.finance es sin duda uno de los productos más innovadores en DeFi en la actualidad. yearn.finance ahora está listo para mejorar las monedas estables y los AMM.El fundador de Yearn.finance.

El artículo es una contribución de Biquan Beiming, columnista de Jinse Finance and Economics, y sus comentarios solo representan sus puntos de vista personales.

Shanghai Securities News China Securities Network News (Reportero Li Dandan) El reportero se enteró del sitio web oficial del Comité Técnico Nacional de Normalización Financiera que del 22 de junio al 3 de julio de 20.