BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%

El precio del token de Axion Network, AXN, se desplomó un 100 % solo unas horas después de su lanzamiento el 2 de noviembre. Esta caída de precios reveló sus vulnerabilidades, y el siguiente es un análisis completo del incidente realizado por el equipo de auditoría de seguridad de CertiK.

Alrededor de las 7:00 p. m., hora de Beijing, el 2 de noviembre de 2020➀, los piratas informáticos lograron acuñar alrededor de 80 000 millones de tokens AXN mediante el uso de la función de desparticipación del contrato de participación de Axion.

Luego, el pirata informático intercambió los tokens AXN por Ethereum en el intercambio Uniswap y repitió el proceso hasta que se agotó el Ether para el par comercial ETH-AXN en Uniswap y el precio del token AXN cayó a 0.

Minutos después del ataque, el equipo de auditoría de seguridad de CertiK fue informado del ataque e inmediatamente inició una investigación.

El equipo de auditoría de seguridad de CertiK cree que lo más probable es que el ataque sea causado por una operación interna que inyecta código malicioso en las dependencias de OpenZeppelin de las que depende el proyecto al implementar el código.

Las funciones de contrato inteligente explotadas maliciosamente no están dentro del alcance de la auditoría de CertiK.

Cuando el código del proyecto Axion y el código dependiente de OpenZeppelin se combinan e implementan, el código malicioso se inyecta en el proyecto implementado junto con el código dependiente de OpenZeppelin.

Datos: El TVL de Ethereum Bridge alcanzó los 15,23 mil millones de dólares estadounidenses: Jinse Finance informó que los datos de Dune Analytics mostraron que el TVL actual de Ethereum Bridge alcanzó los 15,23 mil millones de dólares estadounidenses. Entre ellos, los cinco puentes con el volumen de bloqueo más alto son Avalanche Bridge ($ 4915 millones), Polygon Bridges ($ 4798 millones), Arbitrum Bridges ($ 2309 millones), Fantom Anyswap Bridge ($ 2111 millones), Optimism Bridges ($ 275 millones). [2021/10/25 20:54:07]

Los piratas informáticos utilizaron fondos anónimos➂ obtenidos de tornado.cash➁ el día anterior para lanzar el ataque, lo que indica que se trataba de un ataque premeditado.

Puede ser para ahorrar algunos fondos en caso de que el ataque falle.Después de recibir los fondos, la cuenta del pirata informático transfirió inmediatamente 2.1 monedas de éter a través de tornado.cash.

Como último paso en los preparativos para este ataque, los piratas informáticos compraron aproximadamente 700 000 tokens HEX2T del intercambio Uniswap ➃. Sin embargo, estos fondos no estuvieron involucrados en el ataque al final, sino que fueron lanzados como bombas de humo para cubrir el ataque.

A las 4:00 p. m. hora de Beijing➄, el hacker llama primero a la función de participación con la cantidad 0 y el tiempo de hipoteca continuo de 1 días como parámetros para crear una hipoteca "vacía" en el contrato de hipoteca de Axion Network.

Después de que STX se incluyera en Ouyi OKEx, ha aumentado en más de un 2099 % desde el precio de apertura: según los datos de Ouyi OKEx, después de que STX se incluyera en Ouyi OKEx el 4 de marzo de 2021, hora de Hong Kong, ha aumentado en más de 2099 % del precio de apertura El precio actual es 11.67USDT.

Se informa que Ouyi OKEx y Stacks realizaron conjuntamente la actividad de "recarga, minería de pedidos pendientes, cuota de transacción del 100 % y premio acumulado de 20 000 USDT". Durante el período del evento desde las 15:00 del 4 de marzo hasta las 15:00 del 11 de marzo, los usuarios nuevos y antiguos que participen en la minería de recarga de STX pueden compartir un premio de 20 000 USDT. Además, participar en la minería de pedidos pendientes de STX/USDT tiene la oportunidad para compartir el 100% del pozo de premios de la tarifa de manejo. [2021/3/4 18:15:50]

Esto crea una entrada de sesión para el pirata informático con una ID de sesión de 6, una cantidad de 0 y un precio de las acciones de 0.

Anticipando que el ataque sería exitoso, los piratas informáticos preautorizaron AXN ilimitado para el intercambio de Uniswap.

Luego aprobaron el contrato NativeSwap de Axion por la cantidad de fondos que se convertirían en tokens AXN.

El pirata informático llamó a la función de depósito del contrato de NativeSwap aproximadamente a las 5:00 p. .

Luego, volvieron a llamar a la función de depósito antes de ejecutar el ataque, pero esta vez la llamada falló.

Datos: La cantidad de direcciones de ballenas de Bitcoin alcanzó su punto más alto desde el otoño de 2016: con las recientes ganancias de precios de Bitcoin, la cantidad de direcciones de ballenas de Bitcoin ha aumentado a un máximo de cuatro años. A partir del domingo, el número de ballenas bitcoin (direcciones de un solo participante de la red con al menos 1000 BTC) era de 1939, el más alto desde septiembre de 2016, según datos de Glassnode. La cifra aumentó un 2,2% la semana pasada, lo que posiblemente se sumó a la presión alcista sobre los precios de bitcoin. (CoinDesk) [2020/10/26]

Las transacciones mencionadas anteriormente son solo bombas de humo para que los piratas informáticos cubran el ataque real.

Dado que la transacción realizada por el hacker no modificó el mapeo de sessionDataOf, se puede concluir que se trata de un ataque multidireccional.

Para encontrar las posibles razones del impacto del mapeo de sessionDataOf, el equipo de auditoría de seguridad de CertiK revisó el código fuente del contrato compartido por la parte del proyecto y CertiK en el repositorio de código de GitHub.

Después de una verificación cuidadosa, el equipo no pudo detectar ninguna operación de modificación en él o sus miembros fuera de la función de participación, lo que nos hace dudar si el contrato inteligente del proyecto se implementó correctamente.

Después de analizar el código fuente del contrato Staking implementado, el equipo de auditoría de seguridad de CertiK encontró una inyección de código en el código fuente implementado del contrato Staking ➆ líneas 665-671, que ocurrió en el contrato inteligente modificado de la biblioteca OpenZeppelin AccessControl.

La función checkRole en el enlace no forma parte de la implementación de OpenZeppelin v3.0.1, que aparece como una dependencia en el repositorio de código de GitHub del proyecto.

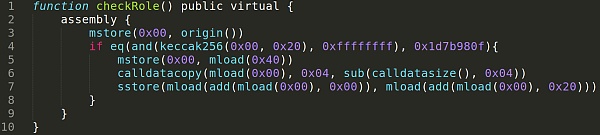

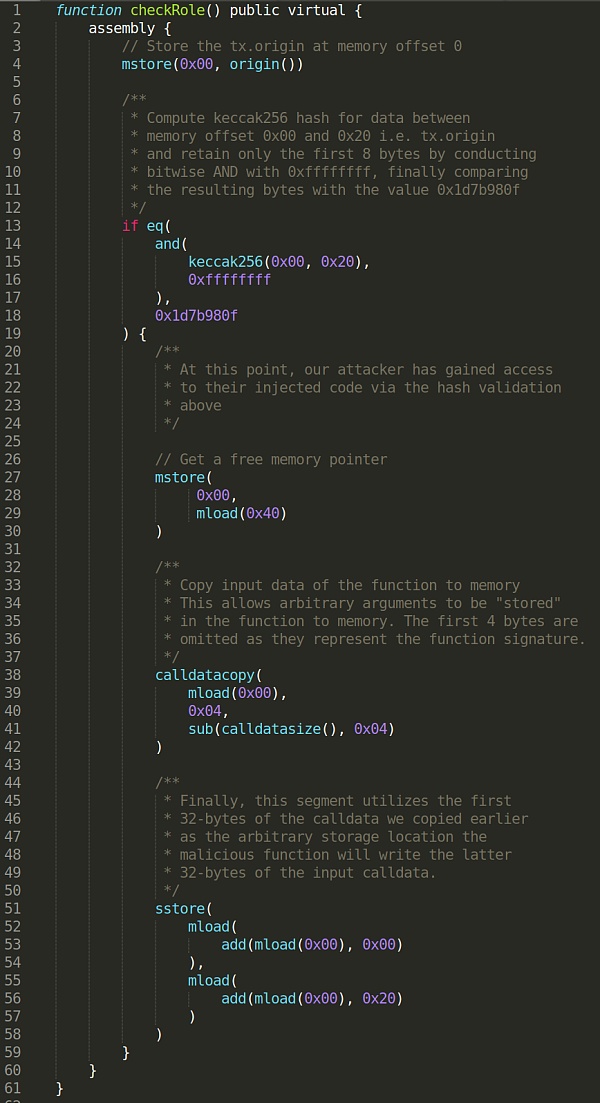

En la función checkRole, existen los siguientes módulos de ensamblaje:

Esta función permite que una dirección específica escriba en el contrato arbitrariamente a través de la llamada subyacente según los parámetros pasados. Un módulo de ensamblaje anotado se ve así:

Esta función se agrega cuando se implementa el contrato, porque esta función no existe en la implementación de AccessControl de OpenZeppelin, lo que significa que los miembros de la Red Axion involucrados en la implementación de tokens están en el camino.

El código involucrado en este ataque se agregó intencionalmente antes de que se implementara el contrato.

Este incidente no tiene nada que ver con la auditoría realizada por CertiK, y la persona responsable de este ataque debería ser el personal relevante involucrado en el despliegue del contrato de Axion Network.

Aquí, CertiK también enfatiza particularmente que para garantizar la validez del informe de auditoría y garantizar la seguridad del proyecto, el informe de auditoría debe incluir las direcciones de los contratos inteligentes implementados. El código del contrato señalado por la dirección debe ser el mismo que el código fuente auditado. Por lo tanto, no realice un seguimiento a ciegas sin realizar ninguna verificación de antecedentes solo porque ve que el proyecto está "auditado".

El oráculo de seguridad de CertiK, como herramienta para la detección de seguridad interactiva en tiempo real en la cadena, puede garantizar y verificar de manera efectiva que el contrato inteligente implementado coincida con la versión auditada.

Puede recuperar un conjunto de puntajes de seguridad de la red descentralizada de operadores de seguridad, obtener un código fuente de evaluación de red seguro y confiable, y todos pueden verificar la seguridad del contrato utilizando la máquina Oracle.

Mejorar la seguridad en los ecosistemas basados en blockchain requiere combinar la auditoría tradicional con el análisis de seguridad en cadena. El oráculo de seguridad de CertiK reducirá efectivamente la distancia entre las transacciones en cadena y la detección de seguridad en tiempo real, y se compromete a utilizar métodos descentralizados para resolver las dificultades de seguridad.

Enlace de referencia:

➀https://etherscan.io/tx/0xc2a4a11312384fb34ebd70ea4ae991848049a2688a67bbb2ea1924073ed089b4

➁https://tornado.cash/

➂https://etherscan.io/tx/0x86f5bd9008f376c2ae1e6909a5c05e2db1609f595af42cbde09cd39025d9f563/avanzado

➃https://etherscan.io/tx/0x6b34b75aa924a2f44d6fb2a23624bf5705074cbc748106c32c90fb32c0ab4d14

➄https://etherscan.io/tx/0x5e5e09cb5ccad29f1e661f82fa85ed172c3b66c4b4922385e1e2192dc770e878

➅https://etherscan.io/tx/0xf2f74137d3215b956e194825354c693450a82854118a77b9318d9fdefcfbf875

➆https://etherscan.io/address/0xcd5f8dcae34f889e3d9f93f0d281c2d920c46a3e

➇https://github.com/OpenZeppelin/openzeppelin-contracts/blob/v3.0.1/contracts/access/AccessControl.so

Tags:

Grayscale Bitcoin Trust es un instrumento financiero que permite a los inversores intercambiar acciones en un fideicomiso que posee grandes cantidades de Bitcoin.

El Gobierno Municipal de Shenzhen y el Banco Popular de China lanzaron recientemente un piloto de sobre rojo digital en RMB. Después de que los ciudadanos abran una "billetera digital personal" bancaria.

El 4 de noviembre, la Fundación Ethereum declaró en su blog oficial que lanzó la especificación Ethereum 2.0 v1.0.

El precio del token de Axion Network, AXN, se desplomó un 100 % solo unas horas después de su lanzamiento el 2 de noviembre. Esta caída de precios reveló sus vulnerabilidades.

El usuario de Twitter 'Bitdealer', cofundador del agregador de criptodatos Markets Science.

Con el rápido desarrollo de la ciencia y la tecnología, la tecnología digital también se integra continuamente en todos los ámbitos de la vida.Como producto de una nueva ronda de revolución tecnológica.

El significado de AUC La cadena pública está llena de puntos calientes y espacios en 2020. Parece que la gente nunca ha estado tan unida sobre el desarrollo de la cadena pública.