BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%Recientemente, una billetera de hardware Ledger filtró 270,000 información de usuario, y luego el acuerdo de seguro Nexus Mutual fundador Hugh Karp fue pirateado 370,000 tokens NXM fueron robados.

La seguridad es un aspecto importante de nuestra vida digital. Anteriormente, Lianwen publicó "Enseñarle a dominar las habilidades prácticas de protección de privacidad de DeFi". Como complemento, este artículo recomienda más guías de operación de seguridad de activos encriptados adecuadas para usuarios comunes para ayudar a todos a prevenir problemas antes de que sucedan.

Nueve consejos de protección de seguridad de activos de cifrado para lectores de Lianwen:

Utilice un administrador de contraseñas. La mayoría de las personas no pueden memorizar una gran cantidad de contraseñas aleatorias. Para evitar el uso de contraseñas repetidas, contraseñas simples y contraseñas regulares, y fortalecer la seguridad de la contraseña, se recomienda usar un administrador de contraseñas.

Los administradores de contraseñas en línea, además de los establecidos 1Password y LastPas, Bitwarden es popular entre los usuarios por su facilidad de uso y su interfaz simple. Bitwarden es de código abierto y tiene complementos para todos los principales navegadores.

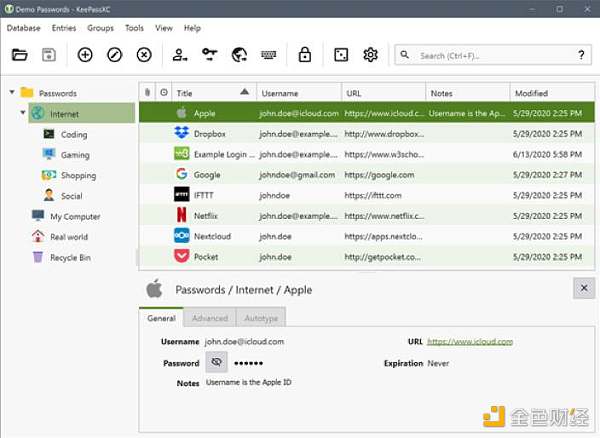

KeePassXC es otro administrador de contraseñas multiplataforma. Código abierto, hay tres sistemas operativos disponibles, actualmente no hay una aplicación para teléfonos móviles. Debido a que no hay almacenamiento en la nube en línea, los datos se almacenan localmente y, en comparación con otros administradores de contraseñas, la sincronización de múltiples dispositivos no es muy conveniente. Pero los datos locales pueden garantizar una mayor seguridad de los datos.

Interfaz de usuario de KeepPassXC

Interfaz de usuario de KeepPassXC

Para cuentas importantes, no utilice el administrador de contraseñas integrado del navegador. Aunque el administrador de contraseñas integrado del navegador también es un administrador de contraseñas en línea, es relativamente menos seguro que las aplicaciones profesionales.

Según el nivel de seguridad de la cuenta, se establecen diferentes bases de datos de contraseñas en el administrador de contraseñas para almacenar diferentes tipos de contraseñas. Recuerde la contraseña maestra de la bóveda de contraseñas o guarde la clave de la bóveda de contraseñas en un lugar seguro.

La autenticación en dos pasos es la segunda barrera para proteger las cuentas y los activos. Cuando se trata de fondos o cuentas importantes, se requieren ajustes.

Evita usar la verificación en dos pasos por teléfono. La información del teléfono es especialmente fácil de filtrar o incluso de robar.

Evite usar la verificación de dos pasos por correo electrónico. En muchos casos, debido a ataques, robo de códigos de recuperación, reutilización de contraseñas, etc., el buzón se perderá.

Use una aplicación de verificación de dos pasos. Microsoft Authenticator, Google Authenticator (Google Authenticator) son opcionales. En los dispositivos Android, se puede realizar una copia de seguridad de Google Authenticator en todos los dispositivos.

Utilice una llave de hardware. El dispositivo de clave de hardware es para almacenar la clave de autenticación de una cuenta en línea específica en un hardware específico. Es necesario confirmar en el dispositivo después de conectar el hardware al dispositivo a través de la interfaz USB. Esto reduce el riesgo de ataques remotos debido al hardware requerido. Los productos clave de hardware actualmente en el mercado incluyen Yubikey, Only Key y Google Titan.

Si es posible, cancele el método de verificación del número de teléfono para todas las cuentas, incluido el correo electrónico. El "olfateo de SMS" y el "reemplazo de la tarjeta SIM" son métodos de ataque comunes para la verificación de SMS.

Si debe usar un número de teléfono, puede elegir Voz sobre Protocolo de Internet (VoIP). Los ataques de VoIP son más difíciles. Google Voice, Twilio, Skype son opcionales. Es necesario garantizar la seguridad de la cuenta de inicio de sesión del teléfono de Internet.

Utilice un número de teléfono alternativo si las llamadas por Internet no están disponibles. Además de comprar un nuevo número de teléfono por separado, puede elegir una tarjeta e-sim, Google Fi u otras tarjetas de telefonía móvil regionales.

Los números de teléfono web o números de teléfono alternativos no están disponibles públicamente y solo se usan para intercambio, billetera u otros fines. Y reemplácelo regularmente.

Compras en línea o registro en sitios web de uso común para proteger la información personal. No utilice su DNI o nombre común. Dichas direcciones de teléfono y correo electrónico reservadas se mantienen separadas de las billeteras o cuentas importantes. Esta vez, Ledger filtró información de los usuarios principalmente relacionada con este tipo de información.

Use menos tarjetas de crédito o débito si puede. Para la mayoría de los pagos con tarjeta de crédito en línea, solo necesita completar el número de tarjeta y el código de seguridad correctos.

Utilice bloqueadores de JavaScript. El bloqueo de JavaScript tiene el potencial de limitar el uso del sitio web, pero evita los programas maliciosos. NoScript y Ublock Origin son buenos complementos para bloquear páginas web.

Verifica que el sitio use canales encriptados HTTPS. El complemento del navegador HTTPS Everywhere garantiza una conexión segura a la web.

Algunos sitios y aplicaciones pueden asociar varias direcciones de correo electrónico, buscar y desvincular direcciones de correo electrónico que no usa con frecuencia. Estas direcciones poco comunes pueden ser explotadas para ataques.

Evite usar WiFi público desconocido. WiFi en lugares públicos es fácil de camuflar y ataques de phishing.

Utilice una red privada virtual (VPN) para evitar la supervisión del tráfico de red. Investigue antes de elegir un proveedor de VPN. Asegúrese de asegurarse de que el proveedor de servicios VPN no registre la información del usuario y busque registros incorrectos o incidentes de seguridad antes de comprar. Asegúrese de proporcionar información personal mínima cuando se registre para los servicios relacionados, generalmente solo se requiere una dirección de correo electrónico para el registro. Si se solicita un número de teléfono u otra información personal pertinente, elija con cuidado. Trate de evitar la banca en línea o el pago con tarjeta de crédito, algunos proveedores de servicios pueden elegir criptomonedas.

Algunos proveedores de servicios VPN afirman no registrar la información de uso del usuario, pero es necesario investigarlos antes de utilizarlos.

Algunos proveedores de servicios VPN afirman no registrar la información de uso del usuario, pero es necesario investigarlos antes de utilizarlos.

Antes de abrir un enlace en un correo electrónico o un enlace de una fuente desconocida, verifique cuidadosamente la dirección del enlace para evitar sitios web de phishing.

Las cuentas comerciales importantes utilizan dispositivos informáticos/teléfonos inteligentes dedicados. Este dispositivo especial está encriptado, por lo que es mejor mantenerlo correctamente y no es necesario utilizarlo para otros fines. Sin software redundante o aplicaciones instaladas. Cuanto más software instalado, más vulnerabilidades potenciales.

Si el software del equipo de uso general no se ha utilizado durante mucho tiempo, desinstálelo primero y luego instale la última versión cuando lo utilice.

Verifique la fuente del software. Los ejemplos incluyen la verificación de firmas PGP o hash SHA-256 de archivos de instalación.

El software antivirus busca archivos desconocidos. Se recomienda el servicio de escaneo de software antivirus en línea VIRUSTOTAL.

Actualizaciones de software garantizadas. Las actualizaciones de software pueden contener parches para las vulnerabilidades de seguridad más recientes. Si el software no se actualiza a tiempo, los piratas informáticos pueden aprovechar las vulnerabilidades.

Los usuarios avanzados pueden elegir un sistema operativo seguro. Es mejor que las billeteras importantes usen Windows, que es más vulnerable al malware y los piratas informáticos. El sistema operativo más seguro es Tails, que fue utilizado por Edward Snowden. El sistema operativo Tails ocupa poco espacio y se puede instalar y ejecutar desde un dispositivo de almacenamiento USB. Componentes de seguridad incorporados y protocolos de comunicación encriptados, y buena compatibilidad. Es la primera opción para guardar contraseñas y billeteras importantes. Otros productos similares incluyen Qubes OS, OpenBSD etc. El uso requiere habilidades de línea de comandos.

Guarde la clave de la billetera o el mnemotécnico en un lugar seguro. Escríbalo en un papel o use un tablero mnemotécnico especial. Nunca ahorres en dispositivos electrónicos conectados a Internet. O utilice un teléfono móvil dedicado para tomar fotografías y almacenarlas, y no es necesario utilizar el teléfono móvil para otros fines si no está conectado a Internet.

Solo después de confirmar que el software es seguro de usar, se puede conectar la billetera.

Usa una billetera multisig. Gnosis Safe es una billetera multisig en línea con la opción de usar transacciones multisig.

Antes de confirmar la transacción, verifique la información del beneficiario y la dirección de la transacción. Esto es muy importante, no importa cuán grande o pequeña sea la cantidad, no lo tome a la ligera, asegúrese de verificar. Si el fundador de Nexus Mutual, Hugh Karp, hubiera verificado la información de la transacción antes de enviarla, habría evitado esta gran pérdida y detectado un posible ataque de piratas informáticos con anticipación.

Los "sitios web asociados" o las "cuentas asociadas" que ya no se usan o se usan con poca frecuencia en billeteras como Metamask deben dejar de estar asociados a tiempo. Después de que la billetera de hardware se pueda conectar a Debank , los contratos relacionados no utilizados se pueden cancelar.

Importantes archivos de copia de seguridad o cifrado de datos. Software de encriptación de uso común PGP.

Reserve dos o más métodos de copia de seguridad. No confíes en la memoria o en materiales perecederos.

El dispositivo de copia de seguridad de clave privada o nemónico de billetera permanece fuera de línea y no está conectado a Internet. El dispositivo está bloqueado con una contraseña, PIN o patrón, y no está desbloqueado con datos biométricos, como huellas dactilares.

Tags:

El 25 de diciembre, hora de Beijing, 1 pulgada, una plataforma de agregación DEX muy vista, lanzó oficialmente su token 1 pulgada. Como recompensa por los primeros usuarios comerciales y proveedores de liquidez (LP).

Hace unos días, HyperPay lanzó el sistema de servicio de pago de moneda digital HPay. HPay es un sistema completo de pago y liquidación para el campo de la moneda digital. El sistema es adecuado para varios escenarios.

Prólogo Hemos sido testigos de demasiada historia en 2020 y, al mismo tiempo, también sentimos demasiada incertidumbre, y la incertidumbre es una de las fuentes de ansiedad.A principios de 2021.

Recientemente, una billetera de hardware Ledger filtró 270,000 información de usuario, y luego el acuerdo de seguro Nexus Mutual fundador Hugh Karp fue pirateado 370.

La plataforma de criptodatos Santiment muestra que los grandes jugadores están acumulando ethereum en silencio en medio de un aumento en el precio de la segunda criptomoneda más grande por capitalización de mercado.

Aprovechando al máximo las características de búsqueda de ganancias de las personas y coexistiendo con una gran cantidad de juegos, especulaciones, arbitraje y otros comportamientos.

Bitcoin (BTC) subió recientemente a $36 400, pero los principales operadores de Huobi, OKEx y Binance no compraron Bitcoin. A diferencia de los inversores institucionales inteligentes.