BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%Blockchain tiene un conjunto diverso de casos de uso, desde finanzas hasta Internet descentralizado.

Sin embargo, la mayoría de los casos de uso de blockchain se pueden implementar utilizando relativamente pocos patrones. Por ejemplo, la colección de patrones para aplicaciones basadas en blockchain proporciona una lista de 15 patrones de blockchain.

El diseño del sistema requiere un mayor nivel de abstracción. Es mejor para nosotros tener patrones macro de grano más grueso (a los que llamamos patrones arquitectónicos).

Este artículo describe cuatro de estos patrones arquitectónicos. Para describir el patrón, usaré la plantilla descrita por Alexandra Tesanovic en "¿Qué es un patrón?"

Información básica: un entorno de IAM incluye muchos usuarios y proveedores de servicios. Un sistema IAM proporciona a cada usuario una cuenta y un conjunto de capacidades, lo que les permite acudir a un proveedor de servicios, demostrar la propiedad de su cuenta y luego recibir servicios en función de sus capacidades.

Fortaleza: La necesidad de implementar un entorno IAM descentralizado donde un usuario malintencionado o unos pocos usuarios no tengan un impacto significativo en el sistema.

Solución: el candidato de esquema propuesto usa la especificación DID del World Wide Web Consortium (W3C) y la especificación de reclamos verificables W3C de la siguiente manera.

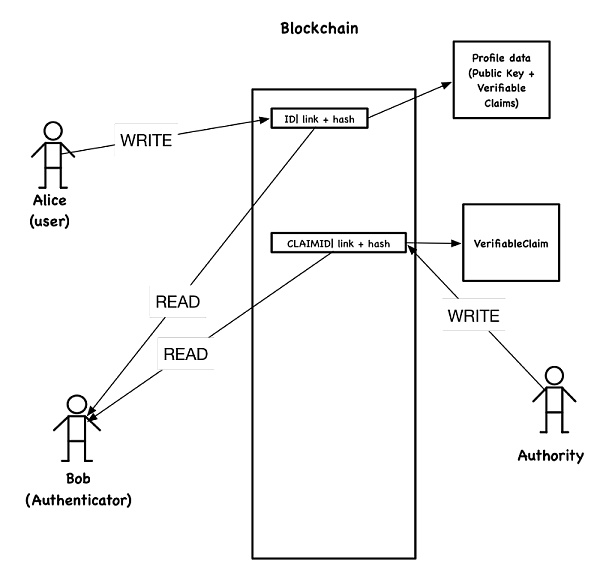

Figura 1: Modelo de arquitectura IAM basado en Blockchain

Supongamos que Alice necesita una identidad (DID, que es un identificador único). Como se muestra en el diagrama de creación de un nuevo DID, Alice crea una entrada en la cadena de bloques. La entrada incluye un identificador generado aleatoriamente, un enlace al repositorio con sus datos de perfil y un hash de los datos de perfil. Un perfil de usuario contiene una clave pública y un conjunto de notificaciones verificables. Ahora, el identificador aleatorio generado se convertirá en el DID de Alice, ya que solo ella tiene la clave privada correspondiente a la clave pública.

Un reclamo verificable es un token de autorización firmado por una autoridad competente. El creador también los registra en la cadena de bloques junto con el hash del reclamo de manera similar a DID.

En un protocolo de desafío-respuesta, el verificador genera una semilla aleatoria, la cifra con la clave pública de Alice y luego desafía a Alice a demostrar que tiene la clave privada descifrando la semilla cifrada. Dado que Alice posee la clave privada, debe ser la propietaria del DID.

Después de la noticia de que algunas tropas rusas se retirarían de la frontera con Ucrania, los activos refugio se vieron frustrados y el mercado de valores se impulsó: el 15 de febrero, hubo noticias de que algunas tropas rusas en la frontera con Ucrania se retirarían y el mercado se movió un mucho después de escuchar la noticia. Los activos de refugio seguro sufrieron reveses y el oro al contado cayó a corto plazo, cayendo por debajo de la marca de los 1.860 dólares. La plata al contado cayó más del 1%. El índice del dólar estadounidense cayó 23 puntos en el corto plazo, y la libra frente al dólar y el euro frente al dólar ampliaron aún más sus ganancias. El mercado de valores se vio impulsado, con los futuros del índice bursátil de EE. UU. subiendo a corto plazo, los futuros del Nasdaq subiendo más del 1%, los futuros del Dow y el S&P 500 subiendo más del 1% uno tras otro. Las acciones europeas subieron, el índice francés CAC40 subió un 1,24 %, el índice europeo Stoxx 50 subió un 1,05 % y el índice alemán DAX subió casi un 1 %. Warren Patterson, director de estrategia de materias primas de ING Groep NV, dijo: "El único enfoque real para el mercado en este momento es Rusia y Ucrania. Por lo tanto, los desarrollos en ese frente serán fundamentales para determinar hacia dónde van los precios". (Golden Ten) [2022/ 15/2 9:53 :38]

Para identificar a otro usuario u organización (validador) de Alice, Bob primero recibe un DID de Alice, lee todas las entradas relacionadas con ese DID de la cadena de bloques, recupera los datos del perfil de Alice y verifica. Bob puede verificar la identidad de Alice (identificación) nuevamente usando el protocolo de desafío-respuesta. Entonces, Bob puede confirmar la afirmación verificable y puede estar seguro de que la afirmación sobre Alice es cierta.

Podemos superponer la mayoría de los casos de uso de IAM sobre este patrón arquitectónico. Por ejemplo, podemos implementar el control de acceso emitiendo un reclamo verificable de lo que queremos que haga el usuario, o aceptando solo usuarios con ciertos atributos (por ejemplo, edad, descripción del trabajo, pertenencia a un grupo) en el reclamo verificable. Una implementación puede optar por almacenar en caché un subconjunto relevante de datos de perfil en la base de datos para mejorar el rendimiento.

Antecedentes: dos o más partes ejecutan una transacción o trabajan juntas, y sus actividades deben documentarse de manera indiscutible.

Cumplimiento: Necesidad de implementar un registro de auditoría descentralizado o un espacio de trabajo en el que un usuario malintencionado o unos pocos usuarios no puedan afectar gravemente al sistema.

Solución: El sistema propuesto registra actividades y crea entradas para estos registros en la cadena de bloques. Esta entrada contiene el hash del registro activo, por lo que el registro no se puede disputar más adelante.

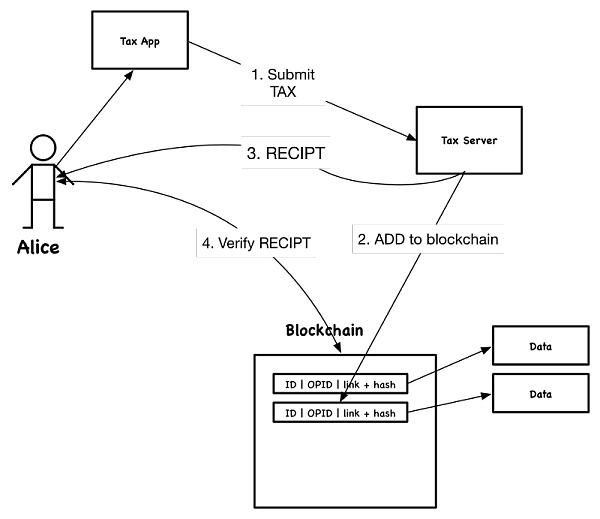

Figura 2: historial auditable basado en blockchain o patrón de arquitectura del espacio de trabajo

Por ejemplo, supongamos que Alicia quiere pagar impuestos. Tax Server acepta la aplicación de pago, crea un recibo digital, registra su hash en la cadena de bloques y envía el recibo a Alice. Alice puede verificar el recibo calculando el hash y verificando el valor almacenado en la cadena de bloques. A partir de entonces, Bob no puede rechazar el recibo porque el hash y el tiempo del recibo se registran en la cadena de bloques.

Si hay mucha actividad, es posible que sea necesario abordar las limitaciones de rendimiento de la cadena de bloques. Por lo tanto, algunas implementaciones pueden registrar hashes de múltiples registros activos como bloques en lugar de un solo registro activo.

Contexto: un registro es una colección de entradas de datos que se pueden buscar y recuperar en la web. Un mercado es un registro que permite a los usuarios comprar servicios o productos representados por entradas de datos. Por ejemplo, un registro puede ser un directorio de API disponibles.

Fortaleza: Necesidad de lograr un entorno descentralizado en el que un usuario malicioso o unos pocos usuarios no puedan tener un impacto significativo en el sistema.

Solución: El patrón sugerido es el siguiente.

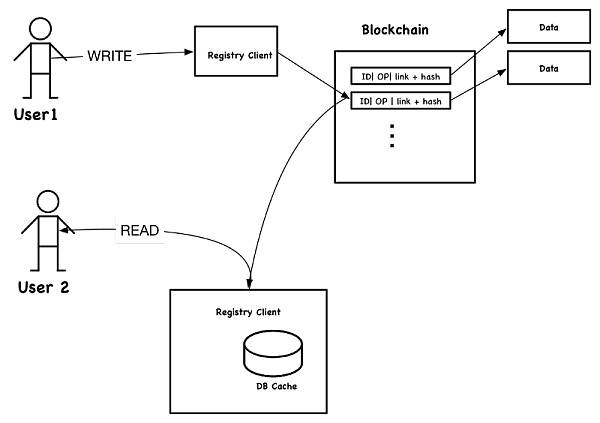

Figura 3: Patrón de arquitectura de registro basado en blockchain

Consideremos primero un registro. Usando la arquitectura propuesta, cuando un usuario emite una actualización de registro (para agregar o modificar una entrada), el cliente registrará el cambio en la cadena de bloques. Si los datos en la actualización son grandes, el registro de blockchain puede contener un enlace a esos datos y un hash de esos datos. Si es necesario modificar los datos almacenados en el registro, el cliente del registro agregará un nuevo registro a la cadena de bloques con la información modificada.

En el diagrama anterior, cada usuario tiene un cliente de registro ejecutándose en una computadora local (por ejemplo, una computadora portátil o un teléfono). Cada cliente registrado lee el registro de actualización de la cadena de bloques, verifica los datos de actualización con el valor hash contenido en el registro y reconstruye una vista actualizada del registro a partir de la actualización.

Una cadena de bloques puede funcionar bien como un "mercado de servicios", ya que el mismo servicio puede venderse varias veces. Sin embargo, debido a las limitaciones de rendimiento, los mercados basados en blockchain no son adecuados para artículos que solo se pueden vender una vez.

En este modelo, consideramos dos casos. En primer lugar, consideramos los contratos inteligentes y, en segundo lugar, consideramos un caso especial común de contratos inteligentes: "fideicomisos".

4.1 Modo de contrato inteligente

Contexto: Múltiples usuarios desean cumplir con un contrato, conocido como programa ejecutable. Los contratos experimentan transiciones de estado de acuerdo con las condiciones definidas en el contrato y, en un momento dado, todos pueden ponerse de acuerdo sobre el estado actual del contrato.

Cumplimiento: Necesidad de implementar un entorno en el que un solo usuario malintencionado o unos pocos usuarios no puedan afectar gravemente al sistema.

Solución: los contactos inteligentes son parte de la tecnología blockchain y son compatibles con implementaciones de blockchain como Ethereum. Los contratos se describen utilizando un lenguaje de contrato inteligente y se distribuyen a todos los participantes. Cuando cambien las condiciones definidas en el contrato, cada participante ejecutará el contrato y registrará el estado actual en la cadena de bloques utilizando un algoritmo de consenso.

4.2 Patrón de cosas gestionadas

Contexto: Necesitamos rastrear la propiedad de cosas inteligentes en el mundo real. Aquí, las cosas inteligentes son objetos del mundo real capaces de ejecutar lógica computacional dentro de ellos. Permite al propietario controlar y realizar acciones sobre cosas en el mundo real. Asimismo, el propietario puede transferir su propiedad a otra persona.

Solución: lo siguiente utiliza Car como objeto administrado para describir la implementación del patrón.

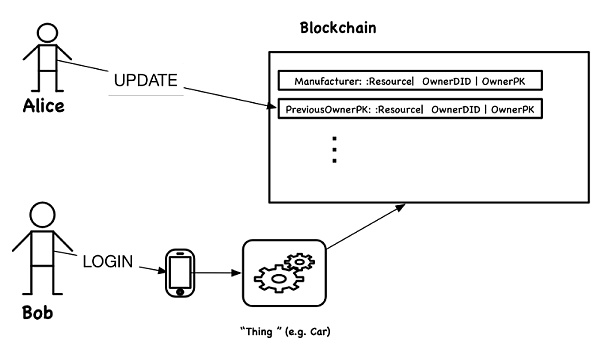

Figura 4: patrón de arquitectura Managed Things basado en blockchain

Podemos implementar una cadena de bloques para artículos en custodia (automóviles en este caso) en dos pasos. En primer lugar, el fabricante registra el DID y la clave pública del propietario del automóvil. Cuando cambia la propiedad, el propietario agrega un nuevo registro en la cadena de bloques que designa al nuevo propietario. En segundo lugar, al verificar la propiedad, el automóvil primero recupera todos los registros en la cadena de bloques y verifica que el propietario agregó cada registro en ese momento. Esto se hace comparando la clave pública del usuario que escribió el registro con la clave pública contenida en el registro de propiedad anterior. El último propietario de esta cadena válida es el propietario actual.

Una vez que se determina el propietario, el automóvil iniciará sesión con el propietario actual, Alice, recuperando su clave pública y realizando un inicio de sesión basado en el protocolo de respuesta de desafío utilizando el teléfono de Alice con la clave privada de Alice.

Dicho sistema reduce los riesgos asociados con los artefactos de control remoto.

Sin embargo, es difícil evitar que alguien con acceso a la "cosa" cambie la lógica que se ejecuta en su interior. Una forma de resolver este problema es crear algún tipo de autodestrucción que se active-kepj cuando se detecte un artefacto de manipulación.

Tags:

A continuación, se presentará cómo realizar el arbitraje a partir de la tasa de financiación de swaps perpetuos con la condición de mantener la neutralidad del mercado. Pero debido a que el mercado cambia constantemen.

Introducción: desde el nacimiento de Bitcoin hasta el desarrollo de la industria blockchain en la actualidad.

Nota: El autor original es el analista de Bankless Lucas Campbell. En este artículo, el autor resume 12 indicadores para evaluar los protocolos DeFi.

Blockchain tiene un conjunto diverso de casos de uso, desde finanzas hasta Internet descentralizado.Sin embargo.

Golden Weekly es una columna de resumen semanal de la industria de blockchain lanzada por Golden Finance, que cubre noticias clave.

Según GitHub, Vitalik actualizó la propuesta EIP 3298 el 28 de febrero. El contenido de la propuesta es eliminar la regla "ejecutar SELFDESTRUCT para obtener un reembolso de la tarifa de gas" en la actualización de Lo.

Ahora casi todo el mundo habla de NFT, esta es la noticia del New York Times del 22 de febrero: Mark Cuban ha ingresado a NFT. Chamath Palihapitiya dijo que actualmente está creando una cartera de NFT. El volumen de t.